Docs 主页 → 启动和管理 MongoDB → MongoDB Atlas

管理身份提供程序

MongoDB 联合身份验证将凭据链接到多个 MongoDB 系统。 Atlas 使用联合身份管理模型实施身份验证。

使用 FIM 模型:

贵公司使用身份提供者 (IdP) 管理凭据。有了 IdP,贵公司使您能够通过网络上的其他服务进行身份验证。

您可以配置 MongoDB Atlas,使用从 IdP 传递的数据进行身份验证。

这超出了 SSO 的范围,因为是由 IdP 而不是 MongoDB 管理凭证。用户无需记住其他用户名和密码即可使用 Atlas。

重要

当您启用联合 IdP 时,Atlas 会禁用任何其他身份验证机制。

以下步骤引导您将 SAML IdP 链接到 Atlas。

必需的访问权限

如需管理联合身份验证,必须拥有一个或多个组织的 Organization Owner(组织所有者)访问权限,这些组织会将联合设置委托给实例。

步骤

重要

两个阶段的配置

根据身份提供者的不同,在将身份提供者关联到 Atlas 等服务提供者时,可能会应用一些循环逻辑。要将 IdP 链接到 Atlas:

IdP 需要来自 ATLAS 的值

Atlas 需要您的 IdP(身份提供商)的值。

为简化设置,Atlas 会提示您为 IdP 和 Atlas 配置输入占位符值。 您将在稍后的过程中 替换这些值。

配置外部身份提供商应用程序

要配置联合身份验证,必须有一个外部 SAML IdP应用程序。在 SAML IdP 中,必须执行以下操作:

为 Atlas 创建新的应用程序。

为新应用程序配置 SAML 初始值:

为以下字段设置占位符值:

SP Entity ID or Issuer

Audience URI

Assertion Consumer Service (ACS) URL

为以下字段设置有效值:

字段值Signature Algorithm用于加密 IdP 签名的算法。Atlas 支持以下签名算法值:

SHA-1SHA-256

Name ID有效的电子邮件地址。

重要

Name ID 是电子邮件地址和用户名。

Name ID Formaturn:oasis:names:tc:SAML:1.1:nameid-format:unspecified为以下 SAML 属性值创建具有以下属性名的属性:

SAML 属性名称SAML 属性值firstName名lastName姓memberOf用户组注意

这些属性的名称区分大小写。按照 camelCase 格式输入这些属性名称。

保存这些值。

完成 IdP 应用程序的初始设置后,您可以将 IdP 链接到 Atlas,用于联合用户登录。

将您的身份提供商应用于 Atlas

注意

先决条件

此过程假设您已拥有外部IdP 。要了解如何配置IdP ,请参阅配置外部身份提供商应用程序。

您可以在 Atlas 中通过 Federation Management Console来配置联合身份验证。使用此控制台执行以下操作:

配置 Identity Providers 以对属于指定组织的用户进行身份验证。

将 Atlas Organizations 连接到 IdP。

验证 Domains 并将其与 IdP 关联,以强制用户使用该 IdP 进行身份验证。

打开管理控制台

从管理控制台:

单击 Configure Identity Providers(连接)。

如果您尚未配置任何身份提供程序,单击 Setup Identity Provider(设置身份提供程序)。否则,在 Identity Providers(身份提供程序)屏幕上,单击 Add Identity Provider(配置身份提供程序)。

输入或选择以下 SAML 协议设置。

字段必要性说明Configuration Name必需标识此配置的人类可读标签。Configuration DescriptionOptional描述此配置的人类可读标签。IdP Issuer URI必需注意

为此字段指定占位符值。即可从 IdP 获取此字段的实际值当你提供 Atlas 元数据后。

IdP Single Sign-On URL必需SAML AuthnRequest 接收者的 URL。

注意

为此字段指定占位符值。即可从 IdP 获取此字段的实际值当你提供 Atlas 元数据后。

IdP Signature Certificate必需IdP 的 PEM 编码公钥证书。您可以从 IdP 获取此值。

您可以执行以下任一操作:

从您的计算机上传证书,或者

将证书内容粘贴到文本框中。

Request Binding必需用于发送 AuthNRequest 的 SAML 身份验证请求协议绑定。可以为以下任一项:

HTTP POSTHTTP REDIRECT

Response Signature Algorithm必需用于签署 SAML AuthNRequest 的响应算法。可以为以下任一项:

SHA-256SHA-1

单击 Next(连接)。

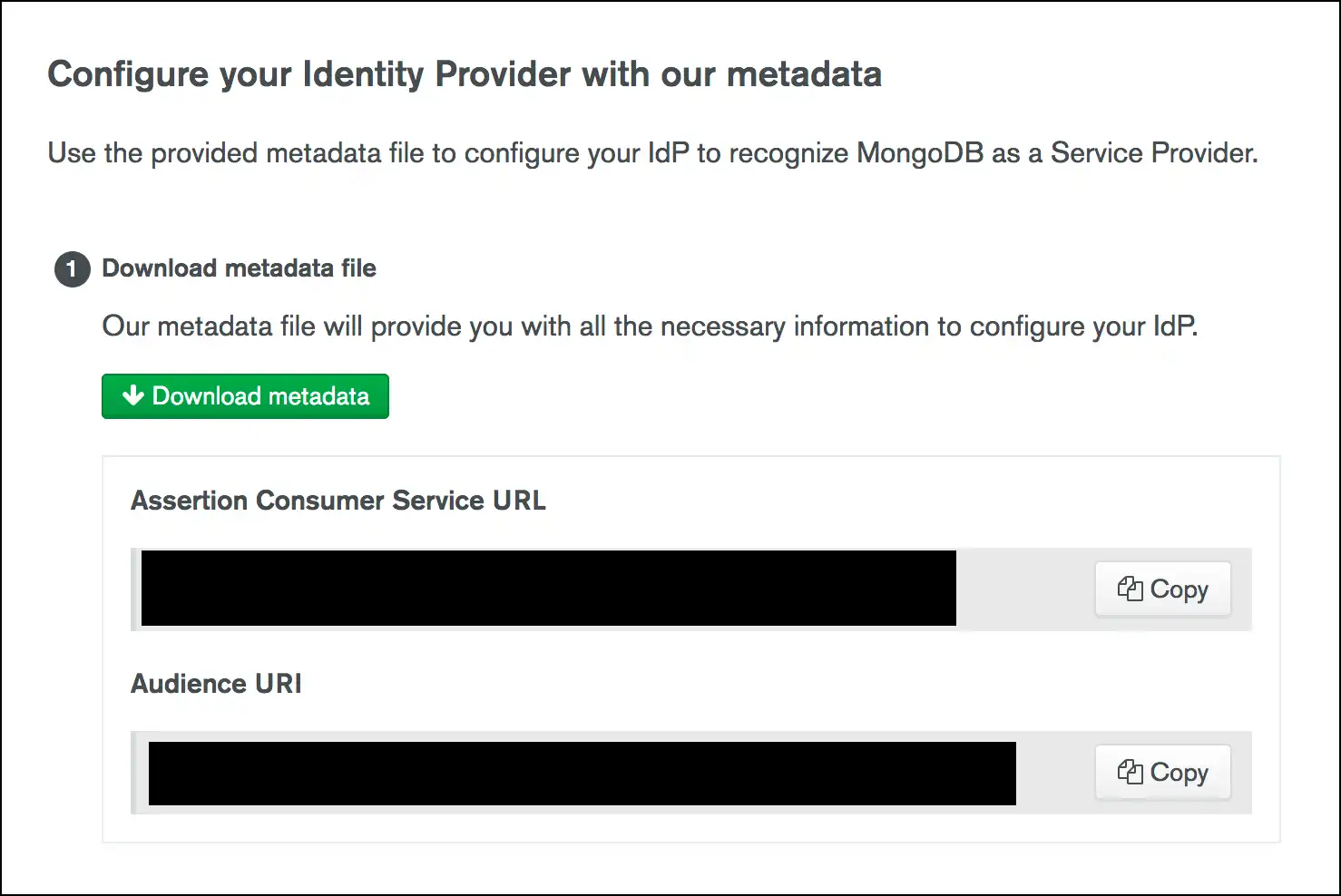

使用 Atlas 元数据配置身份提供商

在 Atlas 中设置 IdP 后,您可以向 IdP 提供所需的 Atlas 元数据。

在 Atlas 的 Identity Provider(身份提供程序)屏幕,单击 Download metadata(下载元数据),下载 IdP 所需的元数据。Atlas 以

.xml文件的形式提供数据。![显示如何下载元数据的图像]()

注意

如果您希望手动复制并保存这些值,Atlas 会提供 Assertion Consumer Service URL 和 Audience URI。这些值包含在元数据下载中。

注意

SAML 信任模型要求在设置期间通过可信通道进行证书交换,而且不需要 CA 签名证书。在联合身份验证期间,MongoDB Atlas 和浏览器之间的所有流量都使用 CA 签名证书通过 TLS 传输。因此,

metadata.xml仅提供自签名证书用于请求签名和签名验证。将元数据上传到您的 IdP。

您现在拥有必要信息来替换在 Atlas 中设置初始 IdP 映射时设置的占位符 IdP Issuer URI(IdP 颁发者 URI)和 IdP Single Sign-On URL(IdP 单点登录 URL)值。

在 Atlas 中,使用来自 IdP 的正确值修改为关联的 IdP 的 IdP Issuer URI 和 IdP Single Sign-On URL 设置的占位符值。

(可选)将一个 RelayState URL 添加到您的 IdP 以将用户转到所选的 URL,并在登录后避免不必要的重定向。您可以使用:

目的地RelayState URLMongoDB Atlas在 Atlas Federation Management 应用程序中为身份提供程序配置生成的 Login URL(登录 URL)。MongoDB 支持门户https://auth.mongodb.com/app/salesforce/exk1rw00vux0h1iFz297/sso/saml MongoDB Universityhttps://university.mongodb.com MongoDB 社区论坛https://auth.mongodb.com/home/mongodbexternal_communityforums_3/0oa3bqf5mlIQvkbmF297/aln3bqgadajdHoymn297 MongoDB 反馈引擎https://auth.mongodb.com/home/mongodbexternal_uservoice_1/0oa27cs0zouYPwgj0297/aln27cvudlhBT7grX297 MongoDB JIRAhttps://auth.mongodb.com/app/mongodbexternal_mongodbjira_1/exk1s832qkFO3Rqox297/sso/saml 返回 Atlas 并单击 Finish(完成)。

重要

将您的 IdP 关联到 Atlas 后,它将在 Federation Management Console 中显示为 Inactive,直到您将至少一个域映射到 IdP。

后续步骤

成功将 IdP 链接到 Atlas 后,您必须将一个或多个域映射到身份提供者。Atlas 通过 IdP 对来自这些域的用户进行身份验证。