Página inicial do Docs → Iniciar e gerenciar o MongoDB → MongoDB Atlas

Gerenciar provedores de identidade

Nesta página

A autenticação federada do MongoDB vincula suas credenciais em vários sistemas do MongoDB. O Atlas implementa a autenticação utilizando o modelo de gerenciamento de identidade federada.

Usar o modelo FIM:

Sua empresa gerencia suas credenciais usando um fornecedor de identidade (IdP). Com o IdP dela, a sua empresa pode permitir a sua autenticação em outros serviços na web.

Você configura o MongoDB Atlas para autenticação com os dados passados pelo seu IdP.

Isso vai além do SSO, pois seu IdP gerencia suas credenciais, não o MongoDB. Seus usuários podem utilizar o Atlas sem ter que lembrar de outro nome de usuário e senha.

Importante

Enquanto houver um IdP federado habilitado, o Atlas desabilita todos os outros mecanismos de autenticação.

O procedimento a seguir orienta como vincular um IdP do SAML ao Atlas.

Acesso obrigatório

Para gerenciar a autenticação federada, você deve ter acesso Organization Owner a uma ou mais organizações que estão delegando configurações de federação à instância.

Procedimento

Importante

Configuração de dois estágios

Dependendo do seu fornecedor de identidade, pode ser aplicada uma lógica circular no vínculo a um fornecedor de serviços como o Atlas. Para vincular seu IdP ao Atlas:

Seu IdP precisa dos valores do Atlas e

O Atlas precisa de valores do seu IdP.

Para simplificar a configuração, o Atlas solicita que você insira valores de espaço reservado para as configurações do IdP e do Atlas. Você substituirá esses valores posteriormente no procedimento.

Configurar um aplicativo de provedor de identidade externo

Para configurar a autenticação federada, é necessário ter um aplicativo SAML IdP externo. No SAML IdP, execute o seguinte:

Criar um novo aplicativo para o Atlas.

Configurar os primeiros valores do SAML para o novo aplicativo:

Definir valores de espaço reservado para os seguintes campos:

SP Entity ID or Issuer

Audience URI

Assertion Consumer Service (ACS) URL

Definir valores válidos para os seguintes campos:

CampoValorSignature AlgorithmAlgoritmo usado para criptografar a assinatura do IdP. O Atlas aceita os seguintes valores de algoritmo de assinatura:

SHA-1SHA-256

Name IDEndereço de e-mail válido.

Importante

Name ID é seu endereço de e-mail e nome de usuário.

Name ID Formaturn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedCriar atributos com os seguintes Nomes de Atributo para os seguintes Valores de Atributo SAML:

Nome do atributo SAMLValor de atributo SAMLfirstNameNomelastNameSobrenomememberOfGrupos de usuáriosObservação

Os nomes desses atributos diferenciam maiúsculas de minúsculas. Digite os nomes dos atributos conforme mostrado em camelCase.

Salve esses valores.

Quando tiver concluído a configuração inicial do seu aplicativo IdP, vincule o IdP ao Atlas para federar os acessos dos seus usuários.

Aplicar seu fornecedor de identidade no Atlas

Observação

Pré-requisitos

Este procedimento pressupõe que você já tem um IdP externo . Para saber como configurar um IdP, consulte Como configurar um aplicativo de fornecedor de identidade externo.

Você pode configurar a autenticação federada no Atlas no Federation Management Console. Use este console para:

Configure o Identity Providers para autenticar usuários pertencentes a organizações especificadas.

Conecte o Atlas Organizations ao seu IdP.

Verifique e associe o Domains com seu IdP para forçar os usuários a autenticar utilizando este IdP.

Abra o Console de gerenciamento

No Console de gerenciamento:

Clique em Configure Identity Providers.

Se você ainda não tiver nenhum provedor de identidade configurado, clique em Setup Identity Provider. Caso contrário, na tela Identity Providers, clique em Add Identity Provider.

Insira ou selecione as seguintes configurações do protocolo SAML.

CamponecessidadeDescriçãoConfiguration NameObrigatórioEtiqueta legível por humanos que identifica esta configuração.Configuration DescriptionOpcionalEtiqueta legível por humanos que descreve esta configuração.IdP Issuer URIObrigatórioIdentificador para o emissor da Asserção SAML.

Observação

Especifique um valor de espaço reservado para este campo. Pegue o valor real deste campo pelo seu IdP quando tiver colocado nele os metadados do Atlas.

IdP Single Sign-On URLObrigatórioURL do receptor do AuthNRequest SAML.

Observação

Especifique um valor de espaço reservado para este campo. Pegue o valor real deste campo pelo seu IdP quando tiver colocado nele os metadados do Atlas.

IdP Signature CertificateObrigatórioCertificado de chave pública codificado em PEM do IdP. Esse valor está disponível no seu IdP.

Você também pode:

Carregue o certificado de seu computador ou

Cole o conteúdo do certificado em uma caixa de texto.

Request BindingObrigatórioVinculação do protocolo de solicitação de autenticação do SAML usado para enviar o AuthNRequest. Pode ser um dos seguintes:

HTTP POSTHTTP REDIRECT

Response Signature AlgorithmObrigatórioAlgoritmo de resposta usado para assinar o SAML AuthnRequest. Pode ser um dos seguintes:

SHA-256SHA-1

Clique em Next.

Configure seu fornecedor de identidade com os metadados do Atlas

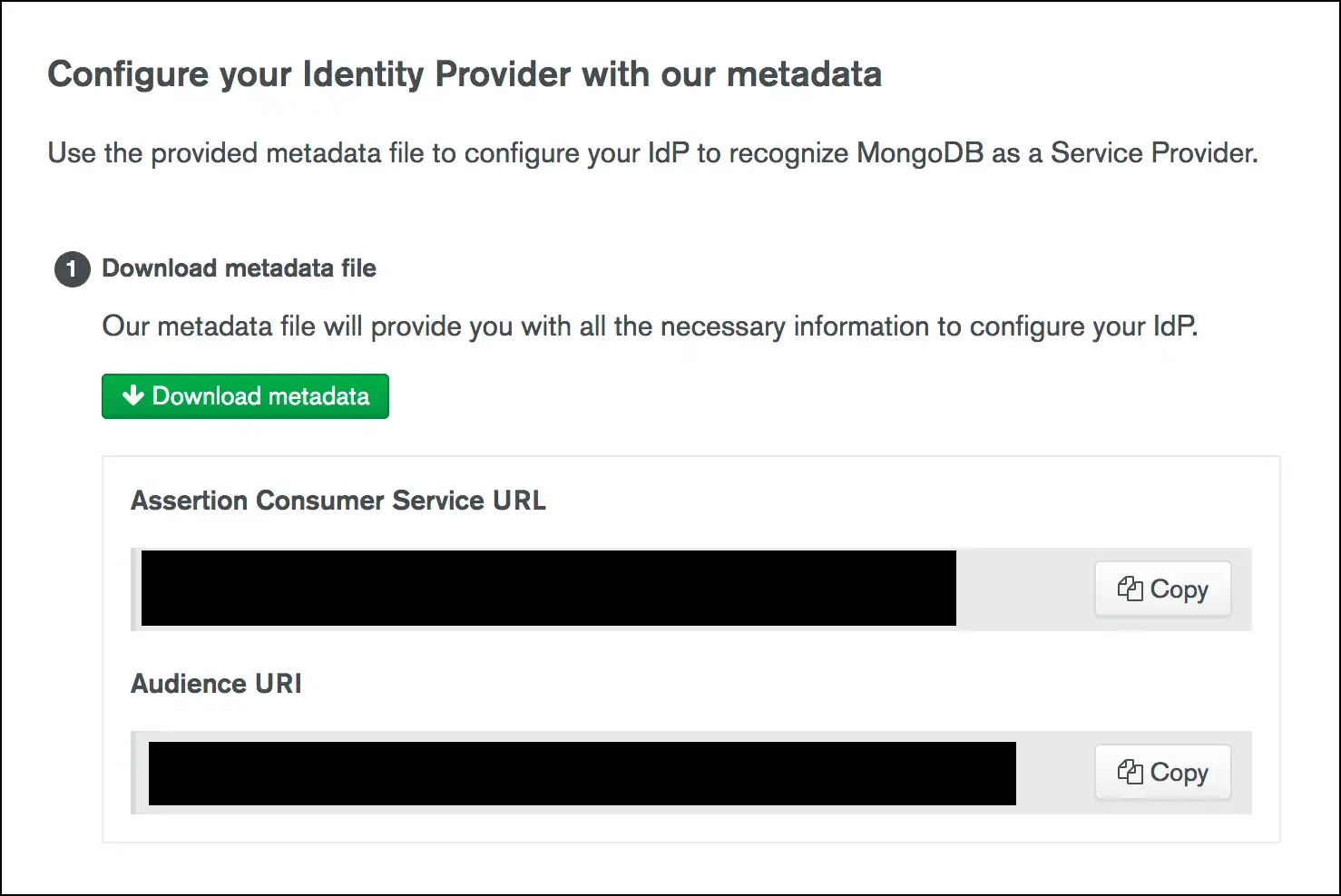

Após configurar seu IdP no Atlas, você pode disponibilizar os metadados necessários do Atlas ao seu IdP.

Na tela Identity Provider no Atlas, clique em Download metadata para baixar os metadados exigidos pelo seu IdP. O Atlas disponibiliza os dados como um arquivo

.xml.![Imagem mostrando como baixar metadados]()

Observação

O Atlas fornece Assertion Consumer Service URL e Audience URI se você quiser copiar e salvar manualmente esses valores. Esses valores estão disponíveis nas transferências de metadados.

Observação

O modelo de confiança do SAML exige a troca de certificados por canais confiáveis durante a configuração e não exige certificados assinados por uma autoridade certificadora. Durante a autenticação federada, todo o tráfego entre o MongoDB Atlas e o navegador são executadas através do TLS utilizando um certificado assinado por uma autoridade certificadora. Portanto, o

metadata.xmlfornece somente um certificado autoassinado para a assinatura de solicitações e validação de assinaturas.Envie os metadados para o seu IdP.

Agora você tem as informações necessárias para substituir o IdP Issuer URI de espaço reservado e os valores de IdP Single Sign-On URL definidos quando você configura o mapeamento IdP inicial no Atlas.

No Atlas, modifique os valores de espaço reservado definidos para IdP Issuer URI e IdP Single Sign-On URL para o IdP vinculado com os valores apropriados do seu IdP.

Opcionalmente, adicione uma URL RelayState ao seu IdP para enviar usuários para uma URL que você escolher e evitar redirecionamentos desnecessários após o login. Você pode usar:

DestinoURL do RelayStateMongoDB AtlasLogin URL gerado para a configuração do seu provedor de identidade no aplicativo Atlas Federation Management.Portal de suporte do MongoDBhttps://auth.mongodb.com/app/salesforce/exk1rw00vux0h1iFz297/sso/saml MongoDB Universityhttps://university.mongodb.com Fóruns da comunidade do MongoDBhttps://auth.mongodb.com/home/mongodbexternal_communityforums_3/0oa3bqf5mlIQvkbmF297/aln3bqgadajdHoymn297 MongoDB feedback enginehttps://auth.mongodb.com/home/mongodbexternal_uservoice_1/0oa27cs0zouYPwgj0297/aln27cvudlhBT7grX297 JIRA DO MONGODBhttps://auth.mongodb.com/app/mongodbexternal_mongodbjira_1/exk1s832qkFO3Rqox297/sso/saml Retorne ao Atlas e clique em Finish.

Importante

Após vincular seu IdP ao Atlas, ele aparecerá como Inactive no Federation Management Console até você mapear pelo menos um domínio para o IdP.

Próximos passos

Depois de vincular com êxito seu IdP ao Atlas, você deve mapear um ou mais domínios para seu provedor de identidade. O Atlas autentica os usuários desses domínios através do seu IdP.