Apple ID 인증

이 페이지의 내용

개요

Apple ID 인증 제공자는 사용자가 Apple 로 로그인 을 통해 Apple ID 자격 증명으로 로그인할 수 있도록 허용합니다. . 이 인증 방법은 업계 표준 OAuth 2 를 사용합니다.0 권한 부여 프로토콜.

사용자가 Sign in with Apple(Apple로 로그인)을 통해 성공적으로 로그인하면 Apple은 JSON Web Token 이 포함된 자격 증명 객체를 반환합니다. Apple ID 제공자가 사용자를 인증하는 데 사용하는 사용자가 앱에 권한을 부여한 경우 자격 증명 객체에 사용자 이름과 이메일 주소도 포함될 수 있습니다.

Sign in with Apple(Apple로 로그인) 구현 방법에 대한 자세한 내용은 다음 섹션을 참조하세요.

공식 Apple로 로그인 문서 Apple의 개발자 포털에서

Apple로 로그인 소개 WWDC 의 세션 2019

관련 참고 애플리케이션.

참고

Apple ID 인증을 사용하는 iOS 앱은 iOS 13 이상을 대상으로 해야 합니다.

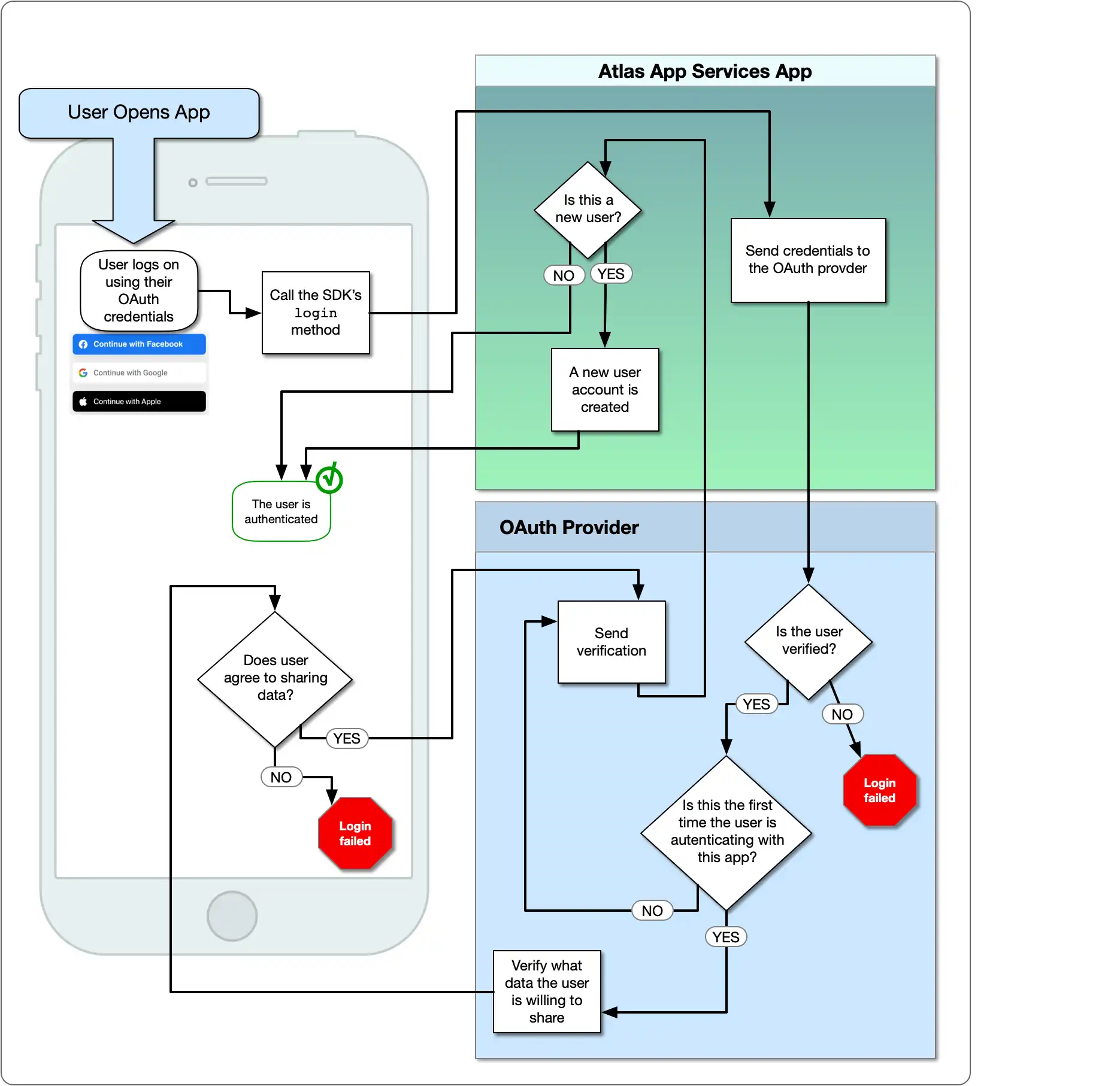

다음 다이어그램은 OAuth 로직의 흐름을 보여줍니다.

준비물

Apple ID 인증을 구현하려면 먼저 다음 사항이 필요합니다.

Xcode 11 또는 최신 버전입니다.

Apple ID 인증 구성

Atlas App Services와 함께 Sign-in with Apple(Apple로 로그인)을 사용할 경우, 모바일 애플리케이션 또는 웹 애플리케이션 중 하나에 대해 Apple 인증 제공자를 구성할 수 있습니다.

두 가지 모두에 대해 Sign in with Apple(Apple로 로그인)을 사용하려면 웹 또는 모바일 앱 중 하나에 대한 수동 Sign in with Apple(Apple로 로그인) 절차를 직접 설정하면 됩니다. 그런 다음 사용자 지정 JWT 인증 제공자 와 함께 반환되는 JWT를 사용합니다. Realm SDK 에서는 각 인증 제공자의 사용자 ID를 단일 사용자에 연결할 수 있습니다.

웹 또는 모바일 애플리케이션에서만 Apple로 로그인을 사용하려면 애플리케이션 유형을 선택하고 이 가이드를 따르세요.

예제

Apple 인증을 이용한 등록 및 로그인 방법에 대한 코드 예제는 Realm SDK 설명서를 참조하세요.