Importante

Característica no disponible en los clústeres Flex

Los clústeres flexibles no admiten esta función actualmente. Para obtener más información, consulte Limitaciones de Atlas Flex.

Atlas cifra todo el almacenamiento del clúster y los volúmenes de instantáneas en reposo de forma predeterminada. Puede añadir otra capa de seguridad utilizando la configuración de su proveedor de nube. KMS junto con MongoDB motor de almacenamiento cifrado.

Configurar el cifrado en reposo usando la gestión de claves de cifrado en reposo implica gastos adicionales para el proyecto de Atlas. Para obtener más información, se debe consultar Seguridad avanzada.

Puede utilizar uno o más de los siguientes proveedores de gestión de claves de clientes al configurar el cifrado en reposo para el proyecto Atlas:

Después de configurar al menos un proveedor de gestión de claves para el proyecto de Atlas, puedes habilitar la gestión de claves del cliente para cada clúster de Atlas que requiera cifrado. No es necesario que el proveedor de gestión de claves coincida con el proveedor de servicios en la nube del clúster.

Nota

Cuando se activa o desactiva la gestión de claves de cliente, Atlas realiza una sincronización inicial para volver a cifrar los datos del clúster. También vuelve a crear los índices de MongoDB Search y MongoDB Vector Search en el clúster.

Alternativamente, para proyectos con M10 En clústeres de Atlas de nivel superior implementados solo en regiones de Azure, puede usar la API de administración de Atlas para crear automáticamente Azure Private Link en su AKV, lo que permite que Atlas se comunique de forma segura con su AKV a través de las interfaces de red privada de Azure. Para obtener más información, consulte Administrar claves de cliente con Azure Key Vault.

Atlas no puede rotar las llaves de cifrado gestionadas por el cliente. Se debe consultar la documentación del proveedor de gestión de claves para que ofrezca una orientación en relación a la rotación de claves. Cuando se configura la gestión de claves de cliente en un proyecto, Atlas crea una alerta de rotación de claves de 90 días.

Si su proveedor de KMS deja de estar disponible, esto no deshabilita su clúster mientras aún se ejecuta. Si decide reiniciar su clúster, la falta de un proveedor de KMS desactiva su clúster.

Para aprender sobre las recomendaciones para el cifrado, incluidos los niveles de clasificación de datos y los tipos de cifrado a utilizar, consulta Recomendaciones para el cifrado de datos de Atlas en el Atlas Architecture Center.

Acceso requerido

Para configurar la gestión de claves de cliente, debes tener acceso de Project Owner al proyecto.

Los usuarios con acceso Organization Owner deben añadirse al proyecto como Project Owner.

Configurar Atlas con la gestión de claves del cliente

El cifrado en reposo mediante la gestión de claves requiere credenciales válidas del proveedor de gestión de claves y una llave de cifrado. Para proporcionar estos detalles y activar la gestión de claves de cliente:

En Atlas, vaya a la Advanced Página para su proyecto.

Si aún no aparece, se debe seleccionar la organización que contiene el proyecto en el menú Organizations de la barra de navegación.

Si aún no se muestra, seleccione su proyecto en el menú Projects de la barra de navegación.

En la barra lateral, haz clic en Database & Network Access en la sección Security.

En la barra lateral, haga clic en Advanced.

La página Avanzada se muestra.

(Opcional) Cambie el botón junto Search Node Data Encryption a On a.

Si estás utilizando KMS de AWS, puedes habilitar el cifrado para todos los datos en los nodos de búsqueda. También puedes activar esta característica más adelante.

Para obtener más información, consulta Permitir la gestión de claves de cliente para los nodos de búsqueda.

(Opcional) Permite el acceso hacia o desde el panel de control de Atlas.

Para aprender más, consulta Permitir el acceso desde el plano de control de Atlas.

Permite el acceso desde el plano de control de Atlas

En función de la configuración de Key Management Service, es posible que se deban agregar las direcciones IP del plano de control de Atlas para activar el cifrado en reposo para el proyecto, de modo que Atlas pueda comunicarse con el KMS.

Para permitir la comunicación entre Atlas y KMS:

Envíe una solicitud GET al returnAllControlPlaneIpAddresses punto final.

El endpoint de la API devuelve una lista de direcciones IP del plano de control de Atlas entrantes y salientes en CIDR, categorizadas por proveedor de nube y región. Para aprender más, consulta los requisitos previos para gestionar claves de clientes con AWS, Azure y GCP.

Activar la gestión de claves de cliente para un clúster de Atlas

Después de configurar Atlas con la gestión de claves de cliente, debes permitir la gestión de claves de cliente para cada clúster de Atlas que contenga datos que desees cifrar.

Nota

Debes tener el rol de Project Owner para permitir la gestión de claves de cliente para el clúster en ese proyecto.

Para nuevos clústeres:

Opcional: añade direcciones IP de los nuevos nodos del clúster.

En función de la configuración de la gestión de claves, es posible que haya que añadir las direcciones IP de nodo del clúster de Atlas a la lista de acceso del KMS del proveedor de nube, para que el clúster pueda comunicarse con el KMS. Para permitir la comunicación entre el clúster y KMS:

Envía una solicitud GET al punto de conexión

ipAddresses. El punto de conexión de la API returnAllIpAddresses devuelve una lista de direcciones IP de los nuevos nodos del clúster, similar a la siguiente:{ "groupId": "xxx", // ObjectId "services": { "clusters": [ { "clusterName": "Cluster0", "inbound": [ "3.92.113.229", "3.208.110.31", "107.22.44.69" ], "outbound": [ "3.92.113.229", "3.208.110.31", "107.22.44.69" ] } ] } } Se deben añadir las direcciones IP devueltas a la lista de acceso IP del proveedor de nube. Se debe modificar la lista de acceso IP antes de que el plan de provisionamineto se revierta. El clúster intenta realizar el provisionamineto durante un máximo de tres días antes de que el plan de provisionamineto se revierta debido a las restricciones de acceso IP.

Consulta los requisitos previos para gestionar las claves de cliente con AWS, Azure y GCP para obtener más información.

Nota

Si necesita más tiempo para actualizar la lista de acceso IP, puede:

Aprovisiona el clúster sin cifrado en reposo y luego actívalo después de actualizar la lista de acceso IP.

Se debe configurar una lista de acceso IP más inclusiva en el Key Management Service del proveedor de nube, abrir el clúster con cifrado en reposo y luego modificar la lista de acceso IP.

Para los clústeres existentes:

En Atlas, ve a la página Clusters de tu proyecto.

Si aún no se muestra, seleccione la organización que contiene su proyecto deseado en el menú Organizations de la barra de navegación.

Si aún no aparece, selecciona el proyecto deseado en el menú Projects de la barra de navegación.

En la barra lateral, haz clic en Clusters en la sección Database.

La página de clústeres se muestra.

Active el cifrado del clúster.

Expande el panel Additional Settings.

Se debe cambiar el ajuste de Manage your own encryption keys a Yes.

Se debe verificar el estado de la configuración de Require Private Networking para el clúster.

Si configuraste el cifrado en reposo mediante clave maestra del cliente CMK (a través de redes privadas) para Atlas a nivel de proyecto, el estado es Active. Si no se configuró ninguna conexión de nodos privados para el proyecto, el estado es Inactive.

Activar la gestión de claves de cliente para los nodos de búsqueda

Al configurar la gestión de claves del cliente para el proyecto, también se puede activar el cifrado con la gestión de claves del cliente para los nodos de búsqueda. Esto garantiza que las cargas de trabajo de MongoDB Search y MongoDB Vector Search, incluyendo índices, estén completamente cifrados con las claves gestionadas por el clientes.

Esta característica está disponible en todos los proveedores de KMS, pero los Nodos de búsqueda deben estar en AWS.

Para activar el cifrado de datos de nodos de búsqueda con claves gestionadas por el cliente:

En Atlas, ve a la página Advanced de tu proyecto.

Si aún no aparece, se debe seleccionar la organización que contiene el proyecto en el menú Organizations de la barra de navegación.

Si aún no se muestra, seleccione su proyecto en el menú Projects de la barra de navegación.

En la barra lateral, haz clic en Database & Network Access en la sección Security.

En la barra lateral, haga clic en Advanced.

La página Avanzada se muestra.

Se debe activar el cifrado en reposo con la gestión de claves de cliente o editar la configuración.

Si aún no ha configurado la Gestión de Claves del Cliente, siga los pasos en Configurar Atlas con Gestión de Claves del Cliente.

De lo contrario, haz clic en el botón Edit junto a Encryption at Rest using your Key Management.

Haga clic en Save.

Después de activar el cifrado de datos de nodos de búsqueda a nivel de proyecto, Atlas lo activa a nivel de clúster cuando configuras el cifrado de clúster para cualquier clúster nuevo o existente con nodos de búsqueda. Atlas cifra los nodos de búsqueda utilizando la clave gestionada por el cliente y reconstruye todos los índices de búsqueda. La duración de este proceso depende del tamaño y número de tus índices.

Nota

Si se desactiva la gestión de claves de cliente a nivel de proyecto o si la clave gestionada por el cliente queda no válida, Atlas se debe pausar el clúster y eliminar los nodos de búsqueda, haciendo que los queries de la base de datos no estén disponibles.

Cuando se vuelve a activar la gestión de claves del cliente o se corrige la configuración de la clave, Atlas reactiva el clúster, aprovisiona nuevos nodos de búsqueda y realiza una sincronización inicial. La funcionalidad de búsqueda se reanuda cuando se completa la sincronización inicial.

Añade nodos a un clúster de Atlas cifrado

Se deben agregar nodos o particiones al set de réplicas o clúster particionado.

Puedes agregar nodos elegibles a clústeres M10+ o aumentar el número de particiones en el clúster particionado.

Opcional: añade direcciones IP de los nuevos nodos del clúster o particiones.

En función de la configuración de la gestión de claves, es posible que haya que añadir las direcciones IP de nodo del clúster de Atlas a la lista de acceso del KMS del proveedor de nube, para que el clúster pueda comunicarse con el KMS. Para permitir la comunicación entre el clúster y KMS:

Envíe una solicitud GET al punto de conexión

ipAddresses. El endpoint de la API returnAllIpAddresses devuelve una lista de direcciones IP de los nuevos nodos o fragmentos del clúster, similar a la siguiente:{ "groupId": "xxx", // ObjectId "services": { "clusters": [ { "clusterName": "Cluster0", "inbound": [ "3.92.113.229", "3.208.110.31", "107.22.44.69" ], // List<String> "outbound": [ "3.92.113.229", "3.208.110.31", "107.22.44.69" ] } ] } } Se deben añadir las direcciones IP devueltas a la lista de acceso IP del proveedor de nube. Se debe modificar la lista de acceso IP antes de que el plan de provisionamineto se revierta. El clúster intenta realizar el provisionamineto durante un máximo de tres días antes de que el plan de provisionamineto se revierta debido a las restricciones de acceso IP.

Consulta los requisitos previos para gestionar las claves de cliente con AWS, Azure y GCP para obtener más información.

Valide la configuración de su KMS

Atlas valida la configuración de KMS:

Cuando añades o actualizas credenciales.

Cada 15 minutos.

On-demand con el endpoint de la API de cifrado en reposo.

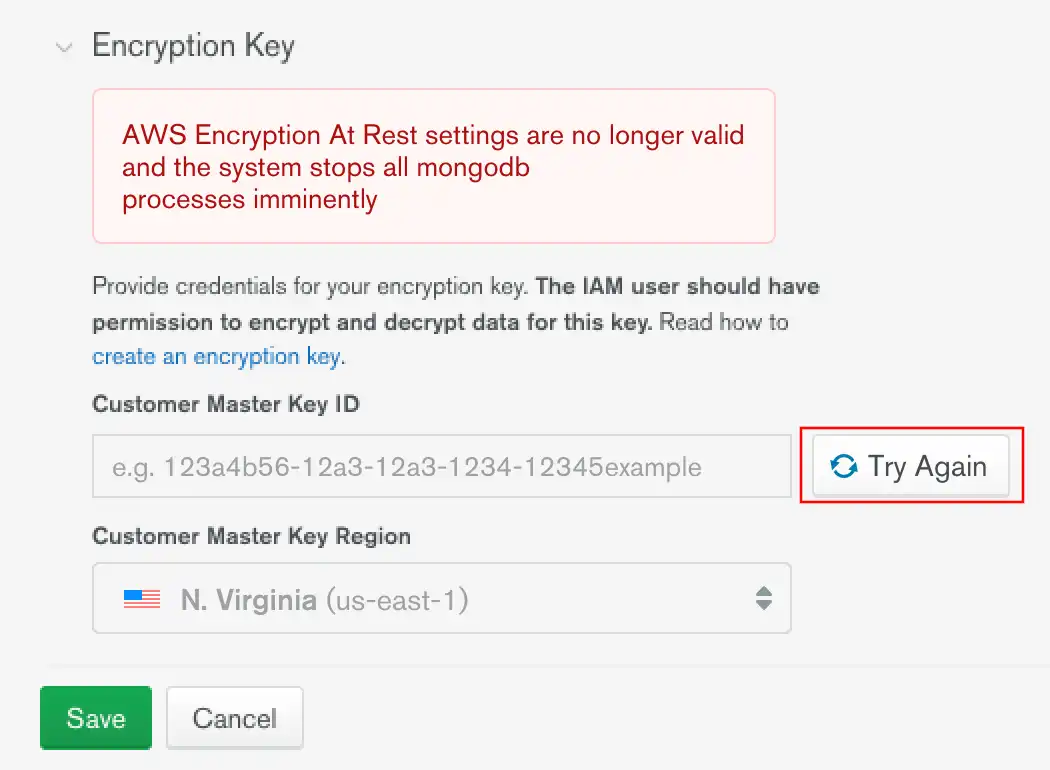

Atlas cierra todos los procesos de mongod y mongos en la siguiente comprobación de validez programada si se da una de las siguientes condiciones:

las credenciales del proveedor de gestión de claves pierden validez

alguien borra o desactiva la llave de cifrado

Si Atlas no puede conectarse al proveedor de gestión de claves, Atlas no detiene los procesos. La alerta Encryption at Rest KMS network access denied está activada por defecto para todos los proyectos nuevos con el fin de comunicar cualquier fallo de acceso a la red de KMS. Se pueden configurar los ajustes de la alerta.

Si Atlas cierra tus clústeres, ocurren los siguientes eventos:

Atlas envía un correo electrónico al

Project Ownercon una lista de los clústeres afectados.La página Clusters refleja que Atlas desactivó tus clústeres por una configuración de cifrado en reposo no válida.

No se puede leer ni guardar datos en el clúster desactivado. Se pueden enviar actualizaciones a clústeres desactivados, como cambios en el tamaño del disco e instancia. Atlas procesa estos cambios cuando alguien restaura la llave de cifrado. Atlas continúa realizando mantenimiento y aplicando parches de seguridad. Los clústeres desactivados retienen todos los datos, por lo que la facturación continúa.

Nota

Potencia de la máquina virtual

Mientras un clúster está desactivado, Atlas no detiene la máquina virtual (VM) en la que se está ejecutando el clúster. Atlas puede ejecutar parches que reinician el servidor, pero la energía de la VM no se reinicia.

Para recuperar el acceso a sus datos:

Actualiza tus credenciales si han cambiado desde que configuraste Atlas con la gestión de claves de cliente.

Se debe restaurar la clave si ha sido deshabilitada o borrada.

Después de actualizar la configuración, se debe hacer clic en Try Again para validarla. Si no se haces, Atlas valida en su siguiente verificación programada. Todos los procesos mongod y mongos se reinician después de que Atlas determina que la configuración es válida.

Advertencia

Si se borró la clave, se debe restaurar esa clave para recuperar el acceso a los clústeres. No se puede cambiar una clave ni desactivar el cifrado en reposo mediante la Gestión de claves del cliente sin una clave válida.

Restaurar una clave eliminada

Para restaurar una clave borrada, se debe consultar la documentación del proveedor de gestión de claves:

Azure Key Vault: Recuperar la clave borrada

GCP KMS: Destruir y restaurar versiones clave

Copias de seguridad cifradas

Atlas cifra todos los volúmenes de snapshot. Esto protege los datos del clúster en disco. Con el KMS del proveedor de nube, se puede:

Cifra los volúmenes de almacenamiento de snapshot donde almacenas tus copias de seguridad.

Cifra los archivos de datos de tus snapshots.

Accede a los snapshots cifrados. Para obtener más información, consulta Acceder a un snapshot cifrado.

Restaura los snapshots con la clave que estaba activa en el momento en que se tomó el snapshot.

Cifra los datos del oplog en la restauración PIT .

No puedes restaurar snapshots cifrados con claves que hayan dejado de ser válidos.

Puedes especificar un cronograma de snapshot base que realiza una copia de seguridad cada 6 horas.

Nota

Se pueden descargar snapshots cifradas de la misma manera que las snapshots no cifradas. Recomendamos utilizar el acceso basado en roles a la llave de cifrado para el proyecto como parte de las mejores prácticas de seguridad.

Para aprender cómo descargar snapshots, consulta Restaurar desde un snapshot descargado localmente.

Para aprender más sobre la gestión de claves del cliente y las copias de seguridad en la nube, consulta: