La autenticación federada de MongoDB vincula sus credenciales en todos los sistemas MongoDB como Soporte deMongoDB, Universidad MongoDB, Atlas de MongoDB, Administrador de Nubede MongoDB, Foros de la Comunidad de MongoDB y Comentarios sobre MongoDB. Atlas implementa la autenticación mediante el modelo de Gestión de Identidad Federada.

Usando el Modelo FIM:

La empresa gestiona las credenciales mediante un proveedor de identidad (IdP). Con el IdP, la empresa puede permitir la autenticación con otros servicios de la web.

Se configura MongoDB Atlas para realizar la autenticación usando datos pasados desde el IdP.

Esto va más allá de SSO, ya que el IdP gestiona las credenciales, no MongoDB. Los usuarios pueden utilizar Atlas sin necesidad de recordar otro nombre de usuario y contraseña.

Importante

Mientras tengas un IdP federado activado, Atlas desactiva cualquier otro mecanismo de autenticación.

El siguiente procedimiento sirve como guía para vincular un proveedor de identidad SAML a Atlas.

Acceso requerido

Para administrar la autenticación federada, debe tener

Organization Owner acceso a una o más organizaciones que están delegando configuraciones de federación a la instancia.

Procedimiento

Importante

Configuración de dos etapas

Dependiendo del proveedor de identidad, puede aplicarse cierta lógica circular al vincularlo a un proveedor de servicios como Atlas. Para vincular el proveedor de identidad a Atlas:

El proveedor de identidad necesita valores de Atlas y

Atlas necesita valores del proveedor de identidad.

Para simplificar la configuración, Atlas solicita introducir valores de marcador de posición para las configuraciones del proveedor de identidad y de Atlas. Se sustituirán estos valores más adelante en el procedimiento.

Configurar una aplicación de Proveedor de Identidad Externo

Para configurar la autenticación federada, debes disponer de una aplicación de proveedor de identidad externa SAML. En el proveedor de identidad SAML, debes realizar lo siguiente:

Crea una nueva aplicación para Atlas.

Configura los valores iniciales de SAML para la nueva aplicación:

Establezca valores de marcador de posición para los siguientes campos:

SP Entity ID or Issuer

Audience URI

Assertion Consumer Service (ACS) URL

Establezca valores válidos para los siguientes campos:

CampoValorSignature Algorithm

Algoritmo utilizado para cifrar la firma del proveedor de identidad. Atlas brinda soporte a los siguientes valores de algoritmo de firma:

SHA-1SHA-256

Name ID

Dirección de correo electrónico válida.

IMPORTANTE: Name ID se utiliza tanto como dirección de correo electrónico como nombre de usuario de la cuenta de Atlas user.

Name ID Format

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedurn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

Cree atributos con los siguientes nombres de atributos para los siguientes valores de atributos de SAML:

Nombre del atributo SAMLValor del atributo SAMLfirstNameNombre

lastNameApellidos

memberOfGrupos de Usuarios

Nota

Los nombres de estos atributos son sensibles a mayúsculas y minúsculas. Escriba estos nombres de atributos tal como se muestra en camelCase.

Guarde estos valores.

Una vez que se haya completado la configuración inicial de la aplicación de proveedor de identidad, se debe vincular el proveedor de identidad con Atlas para federar los inicios de sesión de los usuarios.

Aplicar el proveedor de identidad a Atlas

Nota

Requisito previo

Este procedimiento asume que ya dispone de un proveedor de identidad externo. Para aprender cómo configurar un IdP, consulte Configurar una aplicación de proveedor de identidad externo.

Puede configurar la Autenticación Federada en Atlas desde el Federation Management Console. Utilice esta consola para:

Configura Identity Providers para autenticar a los usuarios pertenecientes a organizaciones especificadas.

Se debe conectar Atlas Organizations al proveedor de identidad.

Verifica y asocia Domains con el proveedor de identidad para obligar a los usuarios a autenticarse con ese proveedor de identidad.

Abrir la consola de gestión

En Atlas, ir a la consola Federation Management de la Organización.

Si aún no se muestra, selecciona la organización deseada en el menú Organizations de la barra de navegación.

En la barra lateral, haz clic en Federation en la sección Identity & Access.

Haga clic en Open Federation Management App.

La página de Federación se muestra.

Desde la Consola de Gestión:

Haga clic en Configure Identity Providers.

Si aún no tienes ningún proveedor de identidad configurado, haz clic en Setup Identity Provider. De lo contrario, en la pantalla Identity Providers, haz clic en Add Identity Provider.

Introduce o selecciona los siguientes ajustes del protocolo SAML.

CampoNecesidadDescripciónConfiguration Name

Requerido

Etiqueta legible por humanos que identifica esta configuración.

Configuration Description

Opcional

Etiqueta legible por humanos que describe esta configuración.

IdP Issuer URI

Requerido

Identificador del emisor de la aserción SAML.

Especificar un valor de marcador de posición para este campo. Obtener el valor real de este campo del proveedor de identidad una vez que se le hayan proporcionado los metadatos de Atlas.

IdP Single Sign-On URL

Requerido

URL del receptor de la SAML AuthNRequest.

Especificar un valor de marcador de posición para este campo. Obtener el valor real de este campo del proveedor de identidad una vez que se le hayan proporcionado los metadatos de Atlas.

IdP Signature Certificate

Requerido

Certificado de llave pública codificado en PEM del proveedor de identidad. Se puede obtener este valor del proveedor de identidad.

Puedes:

Subir el certificado desde el ordenador, o

Pegue el contenido del certificado en un cuadro de texto.

Request Binding

Requerido

Protocolo de solicitud de autenticación de SAML utilizado para enviar el AuthNRequest. Puede ser cualquiera de los siguientes:

HTTP POSTHTTP REDIRECT

Response Signature Algorithm

Requerido

Algoritmo de respuesta utilizado para firmar la solicitud de autenticación de SAML. Puede ser cualquiera de los siguientes:

SHA-256SHA-1

Haga clic en Next.

Configurar el proveedor de identidad con metadatos de Atlas

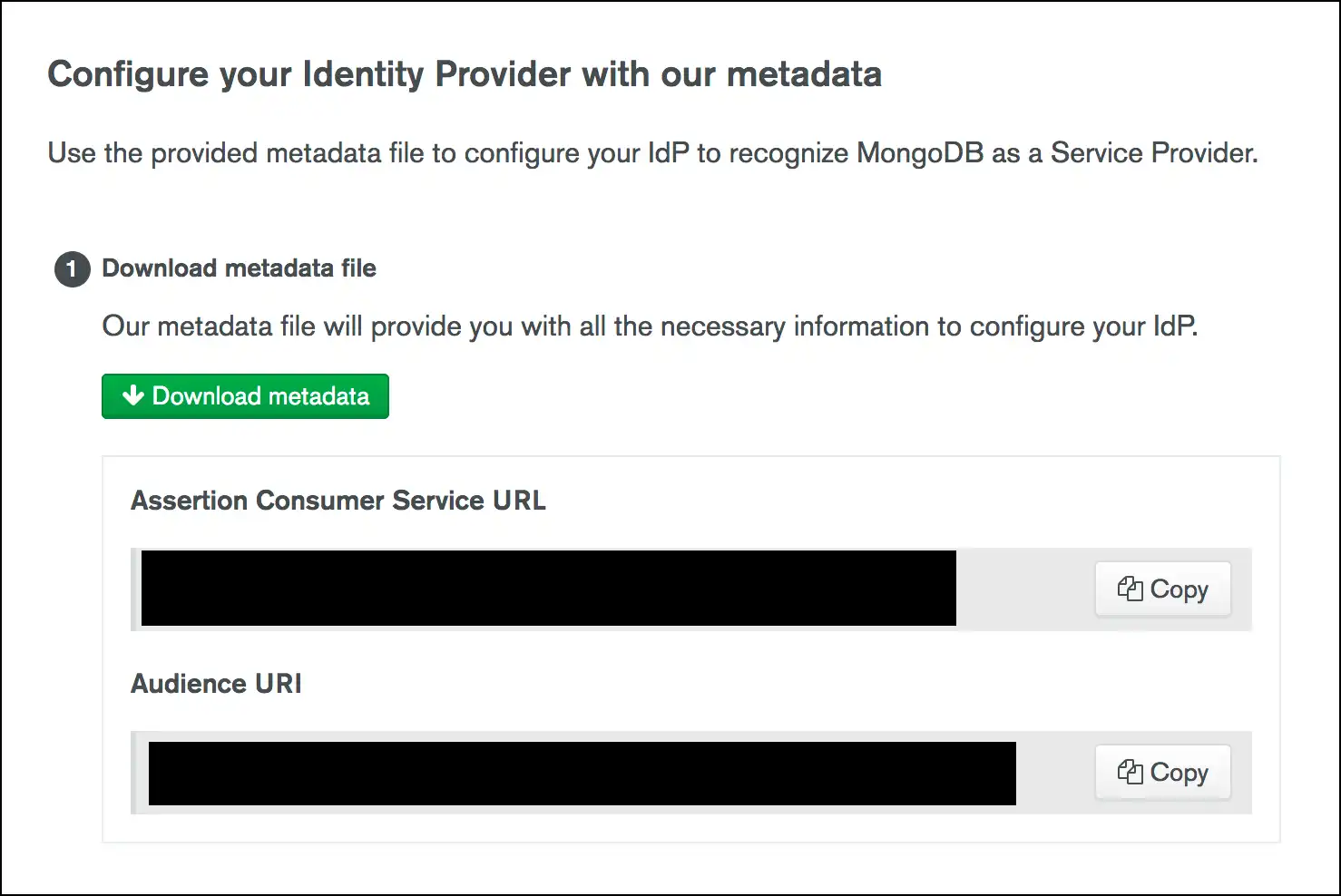

Tras configurar el proveedor de identidad en Atlas, se puede proporcionar los metadatos necesarios de Atlas al proveedor de identidad.

En la pantalla Identity Provider en Atlas, se debe hacer clic en Download metadata para descargar los metadatos requeridos por el proveedor de identidad. Atlas proporciona los datos como un archivo

.xml.![Imagen que muestra cómo descargar metadatos]()

Nota

Atlas proporciona los Assertion Consumer Service URL y Audience URI si deseas copiar manualmente y guardar estos valores. Estos valores están incluidos en la descarga de metadatos.

Nota

El modelo de confianza de SAML requiere el intercambio de certificados a través de canales confiables durante la configuración y no requiere certificados firmados por una autoridad de certificación (CA). Durante la autenticación federada, todo el tráfico entre MongoDB Atlas y el navegador se transmite a través de TLS utilizando un certificado firmado por una CA. Por lo tanto,

metadata.xmlproporciona únicamente un certificado autofirmado para la firma de solicitudes y la validación de firmas.Se deben subir los metadatos al proveedor de identidad.

Ahora tienes la información necesaria para reemplazar los marcadores de posición IdP Issuer URI y IdP Single Sign-On URL establecidos cuando configuraste el mapeo inicial del proveedor de identidad en Atlas.

En Atlas, se deben modificar los valores de los marcadores de posición establecidos para IdP Issuer URI y IdP Single Sign-On URL para el proveedor de identidad vinculado con los valores adecuados del proveedor de identidad.

Opcionalmente, se debe agregar una URL de RelayState al proveedor de identidad para enviar a los usuarios a una URL que se elijan y evitar redirecciones innecesarias después de iniciar sesión. Se puede utilizar:

DestinoURL de RelayStateMongoDB Atlas

Login URL generada para la configuración del proveedor de identidad en la aplicación de gestión de federación de Atlas.

Portal de soporte de MongoDB

https://auth.mongodb.com/app/salesforce/exk1rw00vux0h1iFz297/sso/saml MongoDB University

https://auth.mongodb.com/home/mongodb_thoughtindustriesstaging_1/0oadne22vtcdV5riC297/alndnea8d6SkOGXbS297 Foros de MongoDB Community

https://auth.mongodb.com/home/mongodbexternal_communityforums_3/0oa3bqf5mlIQvkbmF297/aln3bqgadajdHoymn297 Motor de comentarios de MongoDB

https://auth.mongodb.com/home/mongodbexternal_uservoice_1/0oa27cs0zouYPwgj0297/aln27cvudlhBT7grX297 MongoDB JIRA

https://auth.mongodb.com/app/mongodbexternal_mongodbjira_1/exk1s832qkFO3Rqox297/sso/saml Regresa a Atlas y haz clic en Finish.

Importante

Una vez que se vincule el proveedor de identidad a Atlas, aparecerá como Inactive en el Federation Management Console hasta que se asigne al menos un dominio al proveedor de identidad.

Próximos pasos

Después de vincular correctamente su proveedor de identidad a Atlas, debe asignar uno o más dominios a su proveedor de identidad. Atlas autentica a los usuarios de estos dominios a través de su proveedor de identidad.