Puertos accesibles

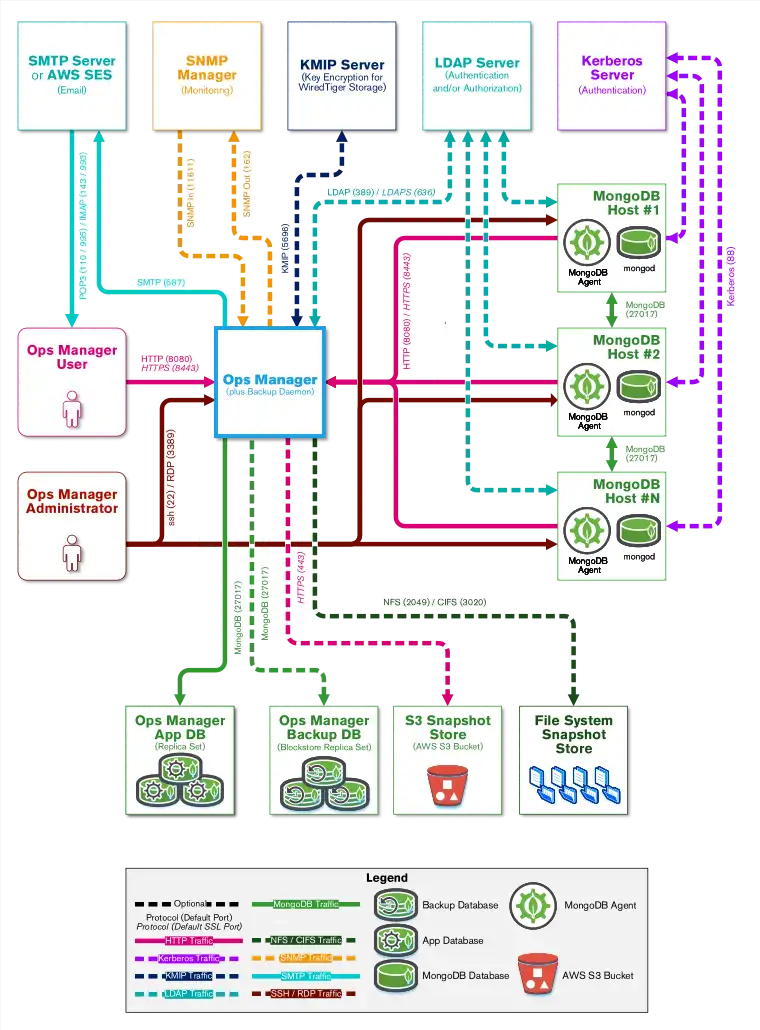

La aplicación Ops Manager debe poder conectarse a los usuarios y agentes MongoDB a través de HTTP o HTTPS. Los agentes de MongoDB deben poder conectarse a las bases de datos MongoDB del cliente MongoDB.

Aunque Ops Manager solo requiere puertos de red HTTP (o HTTPS) y MongoDB abiertos para conectarse con los usuarios y las bases de datos, los puertos que se abren en un firewall dependen de las capacidades que estén habilitadas: cifrado, autenticación y monitoreo.

Esta página define qué sistemas necesitan conectarse a qué puertos en otros sistemas.

Ops Manager se conecta con varios servicios. Esta página explica los puertos que deben abrirse para implementar los distintos componentes utilizados con Ops Manager.

Los puertos específicos que deben estar abiertos en cualquier firewall intermedio dependen de las capacidades que estén habilitadas, como cifrado, autenticación y monitoreo.

Tip

Todos los puertos enumerados en las siguientes secciones son los puertos especificados en la documentación para las instalaciones de MongoDB o puertos conocidosPara el servicio específico asignado por la IANA. Si el número de puerto se puede cambiar, se indica después de la tabla en cada sección.

Para ejecutar Ops Manager sin una conexión a Internet, consulte Configure la implementación para tener acceso limitado a Internet para asegurarse de tener todos los binarios necesarios para ejecutar Ops Manager sin una conexión a Internet.

Abrir puertos para acceder al administrador de operaciones

Ops Manager requiere los siguientes requisitos mínimos de puerto de red:

Tanto los usuarios de Ops Manager como los agentes de MongoDB deben poder conectarse a la aplicación Ops Manager a través de HTTP o HTTPS.

Ops Manager debe poder conectarse al mongod que ejecuta la aplicación Ops Manager bases de datos MongoDB.

Para cada proyecto de Ops Manager, los agentes de MongoDB deben poder conectarse a todos los procesos MongoDB del cliente (

mongodomongos).La aplicación Ops Manager también debe poder enviar correos electrónicos a los usuarios de Ops Manager.

Para utilizar Ops Manager, abra los siguientes puertos en los hosts especificados.

Servicio | Puerto por defecto | Transporte | Instrucciones | Propósito | ¿Utiliza TLS? | |||||

|---|---|---|---|---|---|---|---|---|---|---|

HTTP | 8080 | TCP | Entrante | Proporciona una conexión web a Ops Manager desde los usuarios y agentes MongoDB. | No | |||||

HTTPS | 8443 | TCP | Entrante | Proporciona una conexión web segura a Ops Manager desde los usuarios y agentes de MongoDB. | Sí | |||||

HTTP o HTTPS | 8090 | TCP | Entrante | Proporciona un punto final de comprobación de estado para supervisar Ops Manager mediante un servicio de monitorización como Zabbix o Nagios. Solo está disponible a través de Para habilitarlo, consulte Habilitar el punto final de comprobación de estado. Una vez habilitado, podrá acceder al punto final en: IMPORTANTE: Este puerto solo es accesible desde El punto final de la API proporciona la capacidad de verificar las conexiones desde el servicio HTTP a la base de datos de la aplicación Ops Manager y al almacenamiento de instantáneas de respaldo. Una respuesta exitosa devuelve lo siguiente: | Opcional | |||||

MongoDB | 27017 | TCP | Saliente | Se conecta a la aplicación MongoDB, a la copia de seguridad y a las bases de datos del cliente. | Opcional | |||||

SMTP | 587 | TCP | Saliente | Envía correos electrónicos desde Ops Manager a un host SMTP o a AWS SES. | Opcional |

Nota

Para configurar un puerto no predeterminado para Ops Manager,consulte Administrar nombre de host y puertos de Ops Manager.

Para configurar un puerto diferente para la base de datos de la aplicación,

mongo.mongoUriconsulte.Para configurar un puerto diferente para una base de datos de cliente, consulte Implementar una instanciaindependiente de MongoDB, Implementar un conjunto de réplicas o Implementar un clúster fragmentado para una nueva implementación o Agregar procesos MongoDB existentes a Ops Manager para una implementación existente.

Puertos abiertos para acceder a Ops Manager y a los hosts de MongoDB

La mayor parte de la administración de Ops Manager se puede realizar a través de la interfaz de usuario. Algunos procedimientos requieren acceso al sistema operativo. Para que los administradores puedan acceder a Ops Manager y a los hosts de MongoDB, abra los siguientes puertos a dichos hosts.

Servicio | Puerto por defecto | Transporte | Instrucciones | Propósito | ¿Utiliza TLS? |

|---|---|---|---|---|---|

ssh | 22 | TCP | Entrante | administración del sistema Linux. | Sí |

RDP | 3389 | TCP | Entrante | Administración del sistema Windows. | No |

Abrir puertos para realizar copias de seguridad, restaurar y consultar instancias de MongoDB mediante Ops Manager

Ops Manager puede realizar copias de seguridad de las bases de datos MongoDB en uno o más sistemas de almacenamiento:

Una base de datos MongoDB (almacén debloques)

Un depósito de almacenamiento compatible con S3(almacén en bloque de almacenamiento compatible con S3)

Un sistema de archivos (almacén delsistema de archivos).

Para realizar una copia de seguridad de los hosts de MongoDB, abra los siguientes puertos en los hosts de copia de seguridad preferidos (almacén de bloques, almacén de instantáneas de almacenamiento compatible con S3y/o almacén de instantáneas del sistema de archivos):

Servicio | Puerto por defecto | Transporte | Instrucciones | Propósito | ¿Utiliza TLS? |

|---|---|---|---|---|---|

MongoDB | 27017 | TCP | Saliente | Realice copias de seguridad de instantáneas de toda la base de datos en un almacén en bloque o de metadatos de instantáneas en una base de datos de metadatos de un almacén en bloque de almacenamiento compatible con S3. | Opcional |

HTTPS | 443 | TCP | Saliente | Realice una copia de seguridad de los datos de la instantánea de la base de datos en un depósito de almacenamiento compatible con S3. | Sí |

NFS | 2049 | TCP | Saliente | Realiza copias de seguridad de los snapshots de la base de datos en un sistema de archivos basado en UNIX-/Linux. | No |

CIFS | 3020 | TCP | Saliente | Realice copias de seguridad de instantáneas de bases de datos en un sistema de archivos basado en Windows. | No |

Servidor proxy | 25999 | TCP | Saliente | Consultar el host de copia de seguridad de instantáneas. | No |

Las instantáneas también se pueden restaurar mediante el enlace que se muestra en la aplicación Ops Manager. Los mismos puertos necesarios para usar Ops Manager deben estar abiertos para que el usuario descargue la instantánea.

Para encontrar el enlace de descarga, haga clic en Continuous Backup, luego la pestaña Restore History, luego haga clic en el enlace download junto a la instantánea.

Nota

Para configurar un puerto diferente para el almacenamiento en bloques, consulta Administrar almacenamiento de instantáneas de almacenamiento en bloques.

Para configurar un puerto diferente para la base de3datos de metadatos del almacenamiento de instantáneas compatible con S, consulte Administrar almacenamiento de instantáneas compatible con S.3

MongoDB 3.4.2 Enterprise y versiones posteriores permiten consultar instantáneas de copias de seguridad. Ops Manager aprovisiona estas instantáneas consultables como instancias de MongoDB de solo lectura, como se describe en Consultar una copia de seguridad. Para consultar una instantánea de copia de seguridad, abra los siguientes puertos:

Servicio | Puerto por defecto | Transporte | Instrucciones | Propósito | ¿Utiliza TLS? |

|---|---|---|---|---|---|

MongoDB | 27700-27719 | TCP | Entrante | Habilite la comunicación entre el host de la aplicación y una instantánea de respaldo consultable. | Opcional |

Abrir puertos para autenticar usuarios de Ops Manager mediante LDAP

Los usuarios de MongoDB Enterprise pueden autenticar a los usuarios de Ops Manager mediante LDAP. Para autenticarse mediante LDAP, abra los siguientes puertos en Ops Manager y su host LDAP.

Servicio | Puerto por defecto | Transporte | Instrucciones | Propósito | ¿Utiliza TLS? |

|---|---|---|---|---|---|

LDAP | 389 | UDP | Ambos | Autenticar y/o autorizar a los usuarios de Ops Manager contra el host LDAP. | No |

LDAPS | 636 | UDP | Ambos | Autenticar y/o autorizar a los usuarios de Ops Manager contra el host LDAP. | Sí |

Para configurar las cadenas de URI LDAP de Ops Manager, incluida la configuración de un puerto no estándar, consulte Autenticación de usuario.

Puertos abiertos para autenticarse con MongoDB

Los usuarios de MongoDB Enterprise pueden usar Kerberos o LDAP para autenticarse. Para autenticarse mediante LDAP o Kerberos, abra los siguientes puertos entre las bases de datos del cliente de MongoDB, Ops Manager y los hosts Kerberos o LDAP.

Servicio | Puerto por defecto | Transporte | Instrucciones | Propósito | ¿Utiliza TLS? |

|---|---|---|---|---|---|

Kerberos | 88 | TCP / UDP | Saliente | Solicitar autenticación para usuarios de MongoDB contra el host Kerberos. | No |

Kerberos | 88 | UDP | Entrante | Recibir autenticación para usuarios de MongoDB contra el host Kerberos. | No |

LDAP | 389 | UDP | Ambos | Autenticar y/o autorizar usuarios de MongoDB contra el host LDAP. | No |

LDAPS | 636 | UDP | Ambos | Autenticar y/o autorizar usuarios de MongoDB contra el host LDAP. | Sí |

Para configurar Kerberos para la autenticación en la base de datos de la aplicación Ops Manager, consulte Configurar Ops Manager para autenticar con bases de datos de aplicaciones.

Abrir puertos para administrar claves de cifrado mediante KMIP

Las implementaciones de MongoDB Enterprise que utilizan el motor de almacenamiento WiredTiger admiten una opción de cifrado nativo. Puede usar un servicio KMIP para administrar la clave de cifrado maestra. Para que el motor de almacenamiento cifrado sea compatible con KMIP, abra los siguientes puertos entre los hosts del demonio de copia de seguridad, los hosts de MongoDB y los hosts de KMIP.

Servicio | Puertos predeterminados | Transporte | Instrucciones | Propósito | ¿Utiliza TLS? |

|---|---|---|---|---|---|

KMIP | 5696 | TCP | Saliente | Envía mensajes entre las bases de datos MongoDB y el host KMIP. | Sí |

Nota

Si cambia el puerto del host KMIP, consulte Instantáneas de copia de seguridad cifradas para configurar Ops Manager para usar ese nuevo puerto.

Acceso al sitio de Internet

Si Ops Manager no está configurado para el modo local, requiere acceso a los siguientes sitios de Internet a través de HTTPS:

Sitio | Propósito |

|---|---|

descargas.mongodb.com, descargas.mongodb.org | Para descargar compilaciones empresariales de MongoDB. |

opsmanager.mongodb.com | Para descargar el manifiesto de la versión de MongoDB. |

fastdl.mongodb.org | Para descargar compilaciones de la comunidad MongoDB. |