Para usar esta opción de conexión, necesita un conjunto de réplicas o un clúster fragmentado. Su conjunto de réplicas puede ser de un solo nodo o más grande.

El In-Use Encryption La pestaña de conexión le permite conectar sus implementaciones con Cifrado consultable.

Procedimiento

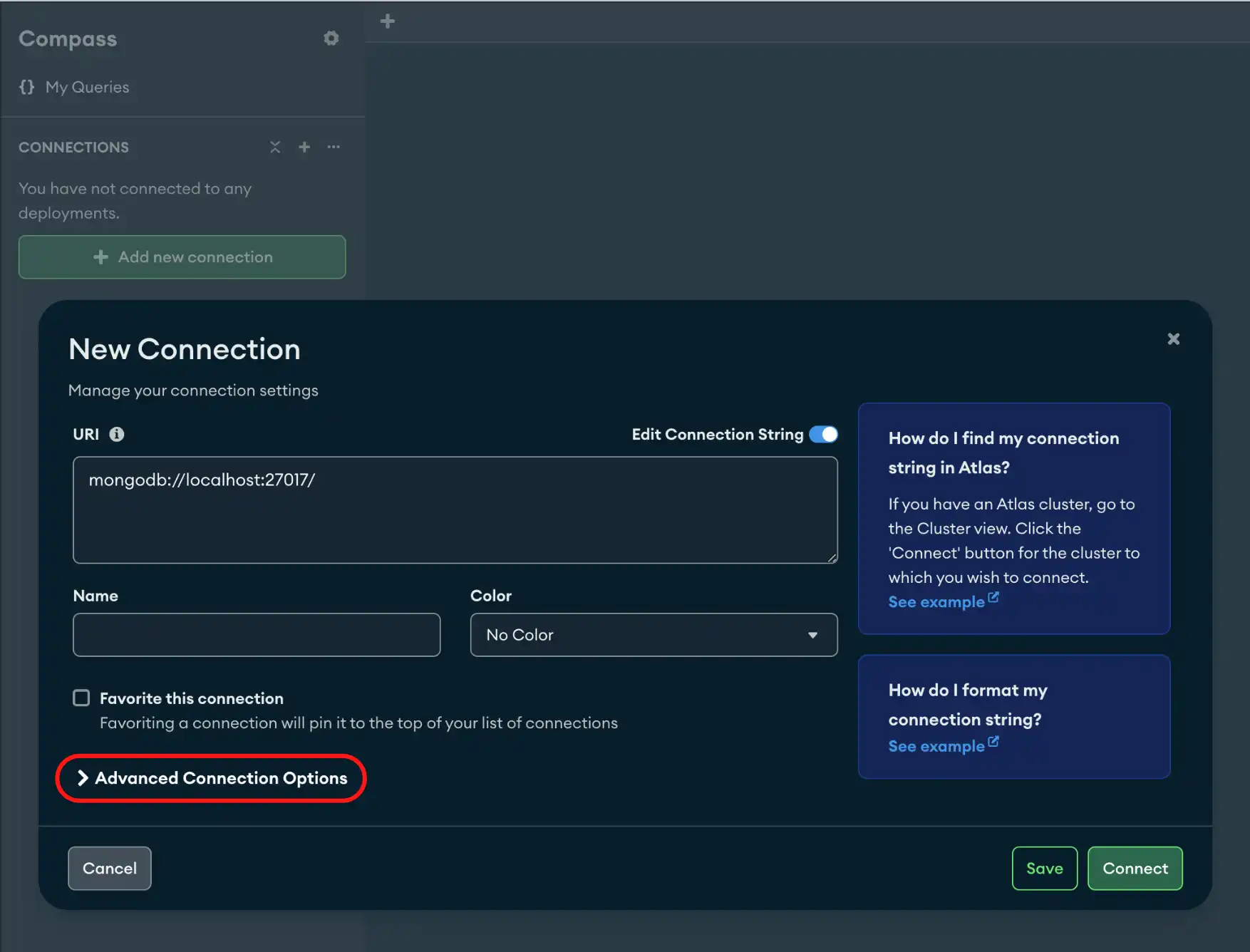

Abra el New Connection modal.

En el panel inferior del Connections Sidebar, haz clic en Add New Connection para abrir el modal New Connection.

Si ya tiene conexiones enumeradas en Connections Sidebar, haga clic en el icono en la parte superior derecha de la barra lateral para abrir el New Connection modal.

Haga In-Use Encryption clic en la pestaña.

Proporcione un Key Vault Namespace.

Un Key Vault Namespace hace referencia a una colección que contiene todas las claves de datos utilizadas para el cifrado y descifrado.

Especifique una colección en la que se almacenan las claves de cifrado de datos en el formato

<db>.<collection>La base de datos/colección predeterminada no oficial para keyVault esencryption.__keyVault.Seleccione un KMS Provider.

Puede seleccionar entre los siguientes sistemas de gestión de claves:

Proveedores de KMS

KMS local

Puede administrar localmente su clave como KMS utilizando la opción KMS local.

Haga clic en Generate Random Key para generar una cadena codificada en base64de 96bytes. Necesita esta clave para acceder a datos cifrados y no cifrados.

Advertencia

Compass no guarda las credenciales KMS por defecto. Copie y guarde la clave en una ubicación externa.

AWS

Puede utilizar AWS para administrar sus claves.

Especifique los siguientes campos:

Campo | Requerido | Descripción |

|---|---|---|

ID de clave de acceso | Sí | Valor de su Id. de clave de acceso de AWS. |

Tecla de acceso secreto | Sí | Valor de su clave secreta de AWS. |

Session Token | No | Valor de su token de sesión de AWS. |

Autoridad de Certificación | No | Uno o más archivos de certificados de las Autoridades de Certificación de confianza para validar el certificado proporcionado por la implementación. |

Certificado y clave de cliente | No | Especifica la ubicación de un .pem local archivo que contiene o bien el certificado X.509 TLS/SSL del cliente o el certificado y clave TLS/SSL del cliente. |

Contraseña de clave de cliente | No | Si la clave privada del cliente está protegida con una contraseña, debe proporcionar la contraseña. |

GCP

Puede utilizar Google Cloud Services para administrar sus claves.

Especifique los siguientes campos:

Campo | Requerido | Descripción |

|---|---|---|

Correo electrónico de la cuenta de servicio | Sí | El correo electrónico de la cuenta de servicio para autenticarse. |

Clave privada | Sí | Una clave privada codificada en base64. |

Endpoint | No | Un host con un puerto opcional. |

Autoridad de Certificación | No | Uno o más archivos de certificados de las Autoridades de Certificación de confianza para validar el certificado proporcionado por la implementación. |

Certificado y clave de cliente | No | Especifica la ubicación de un .pem local archivo que contiene o bien el certificado X.509 TLS/SSL del cliente o el certificado y clave TLS/SSL del cliente. |

Contraseña de clave de cliente | No | Si la clave privada del cliente está protegida con una contraseña, debe proporcionar la contraseña. |

Azure

Puede utilizar Azure Key Vault para administrar sus claves.

Especifique los siguientes campos:

Campo | Requerido | Descripción |

|---|---|---|

Identificación del inquilino | Sí | Identifica la organización de la cuenta. |

Identificación del cliente | Sí | Autentica una aplicación registrada. |

Client Secret | Sí | El secreto del cliente para autenticar una aplicación registrada. |

Punto final de la plataforma de identidad | Sí | Un host con un puerto opcional. |

Autoridad de Certificación | No | Uno o más archivos de certificados de las Autoridades de Certificación de confianza para validar el certificado proporcionado por la implementación. |

Certificado y clave de cliente | No | Especifica la ubicación de un .pem local archivo que contiene o bien el certificado X.509 TLS/SSL del cliente o el certificado y clave TLS/SSL del cliente. |

Contraseña de clave de cliente | No | Si la clave privada del cliente está protegida con una contraseña, debe proporcionar la contraseña. |

KMIP

Puede utilizar KMIP para administrar sus claves.

Campo | Requerido | Descripción |

|---|---|---|

Endpoint | Sí | El punto final consta de un nombre de host y un puerto separados por dos puntos. |

Autoridad de Certificación | No | Uno o más archivos de certificados de las Autoridades de Certificación de confianza para validar el certificado proporcionado por la implementación. |

Certificado y clave de cliente | No | Especifica la ubicación de un .pem local archivo que contiene o bien el certificado X.509 TLS/SSL del cliente o el certificado y clave TLS/SSL del cliente. |

Contraseña de clave de cliente | No | Si la clave privada del cliente está protegida con una contraseña, debe proporcionar la contraseña. |

Specify an EncryptedFieldsMap(Opcional):

Agregue un opcional del lado del cliente EncryptedFieldsMap para mayor seguridad. Para más información, consulte Campos para cifrado.