El Authentication La pestaña permite conectarse a implementaciones que requieren autenticación. Para obtener más información sobre los mecanismos de autenticación en MongoDB, consulte Mecanismos de autenticación.

Procedimiento

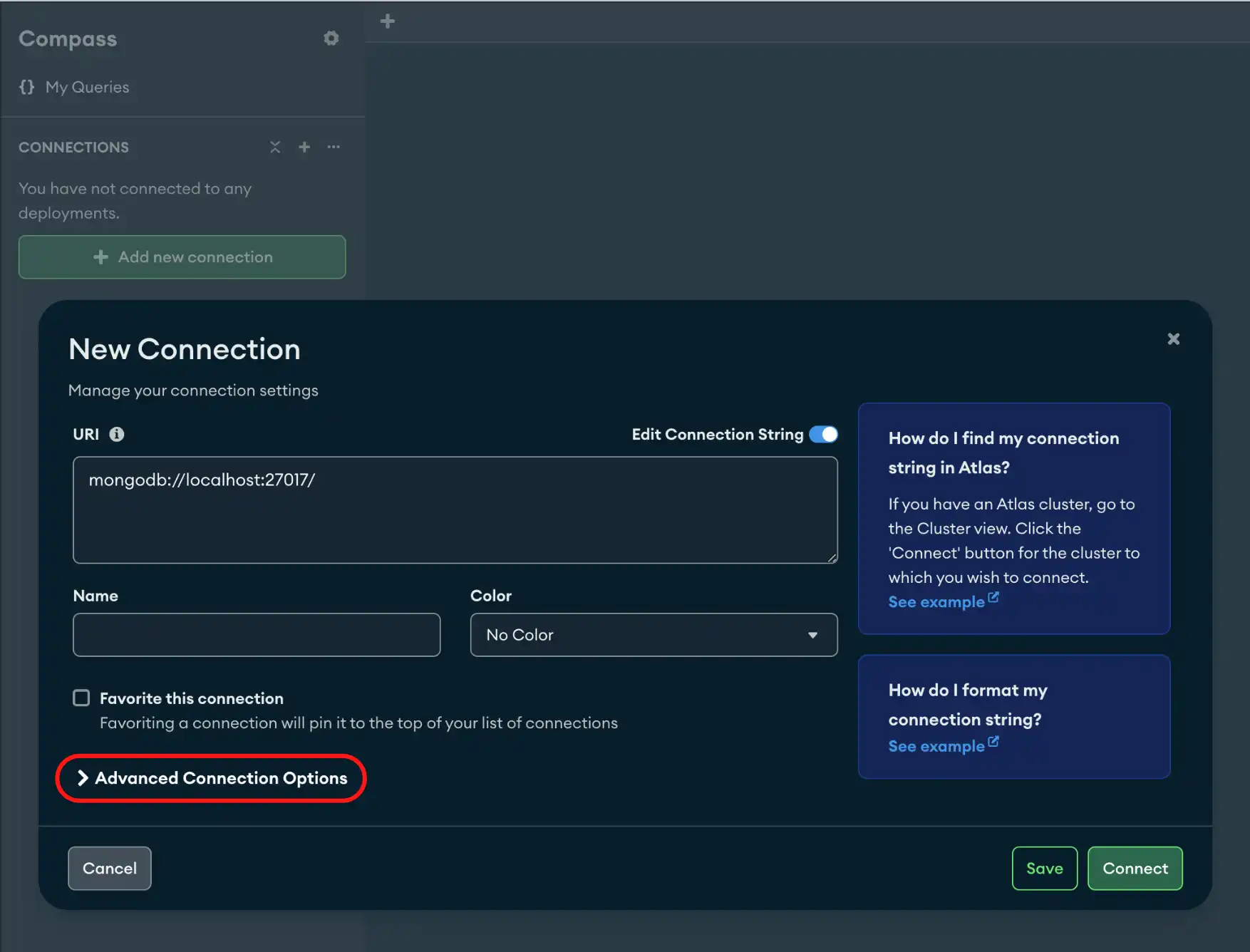

Abra el New Connection modal.

En el panel inferior del Connections Sidebar, haz clic en Add New Connection para abrir el modal New Connection.

Si ya tiene conexiones enumeradas en Connections Sidebar, haga clic en el icono en la parte superior derecha de la barra lateral para abrir el New Connection modal.

Haga Authentication clic en la pestaña.

Seleccione su método de autenticación entre las siguientes opciones:

Nombre de usuario / contraseña

Proporcione la siguiente información:

Nombre de usuario

Contraseña

(Opcional) Base de datos de autenticación

Mecanismo de autenticación:

predeterminado

El

DefaultLa configuración selecciona el primer mecanismo de autenticación admitido por el servidor según un orden de preferencia.Con la configuración

Default, MongoDB intenta autenticarse utilizando los siguientes mecanismos en el orden en que aparecen enumerados:SCRAM-SHA-256SCRAM-SHA-1MONGODB-CR

OIDC

Selecciona OIDC si la implementación utiliza OpenID Connect como su mecanismo de autenticación.

Nota

De forma predeterminada, Compass solicita los oidc offline_access ámbitos y al proveedor de identidad (IdP). Si el IdP no admite oidc ni offline_access ni, Compass no los solicita. Si el IdP admite oidc pero offline_access no, deberá volver a autenticarse con frecuencia. Para obtener más información, consulte Campos de oidcIdentityProviders.

Proporcione la siguiente información:

Campo | Descripción |

|---|---|

Nombre de usuario | Opcional. Nombre de usuario de OpenID Connect. |

URI de redirección del flujo de código de autorización | Opcional. Especifique una URI donde el proveedor de identidad lo redirija después de la autenticación. El URI debe coincidir con la configuración del proveedor de Identidad. El valor por defecto es |

Considere apuntar a un punto final de confianza | Opcional. Permite conectarse a un endpoint de destino que no está en la lista de endpoints considerados de confianza por defecto. Úselo para garantizar que los tokens de acceso se envíen a servidores de confianza. Use esta opción solo al conectarse a servidores de confianza. |

Habilitar el flujo de autenticación del dispositivo | Opcional. Cuando el Lacasilla de verificación Mostrar flujo de autenticación del dispositivo está habilitada y Compass puede proporcionarle una URL y un código para finalizar la autenticación. Este es un flujo de autenticación menos seguro que puede utilizarse como respaldo cuando la autenticación basada en el navegador no está disponible. |

Usar configuraciones de proxy a nivel de aplicación | Opcional. Use la configuración de proxy a nivel de aplicación especificada en el panel Configuración de Compass. Activado de forma predeterminada. Si no activa la configuración de proxy a nivel de aplicación, Compass usará el mismo proxy para conectarse al clúster y al proveedor de identidad. |

Enviar un nonce en la solicitud de código de autorización | Opcional. Incluye un nonce aleatorio como parte de la solicitud de código de autenticación para evitar ataques de repetición. Habilitado por defecto. El nonce es un componente de seguridad importante. Desactive esta configuración solo si su proveedor de OIDC no la admite. |

X.509

Seleccione X.509 si la implementación utiliza X.509 como su mecanismo de autenticación.

Nota

X. La509 autenticación requiere un certificado de cliente. Para habilitar TLS y agregar un certificado de cliente, consulte la pestaña TLS/SSL en Compass.

Kerberos

Seleccione Kerberos si la implementación utiliza Kerberos como su mecanismo de autenticación.

Proporcione la siguiente información:

Campo | Descripción | ||||||

|---|---|---|---|---|---|---|---|

Principal | Cada participante en la comunicación autenticada se conoce como "principal", y cada principal debe tener un nombre único. | ||||||

(Opcional) Nombre del servicio | |||||||

(Opcional) Canonizar el nombre del host | Kerberos utiliza la forma canonizada del nombre de host | ||||||

(Opcional) Dominio de servicio | El ámbito de servicio es el dominio sobre el cual un servidor de autenticación Kerberos tiene la autoridad para autenticar a un usuario. Si elige Canonicalize Host Name, puede especificar una de las siguientes opciones:

Para obtener más información sobre la canonización de nombres principales en Kerberos, consulte este documento RFC. | ||||||

(Opcional) Proporcione la contraseña directamente | Se utiliza para verificar su identidad. Para mostrar el campo de contraseña de Kerberos, debe habilitar la opción showKerberosPasswordField. |

Autenticarse como un usuario Kerberos diferente en Windows

Cuando te autentiques con Kerberos en Windows, los Principal que especifiques deben coincidir con el principal del contexto de seguridad en el que se está ejecutando Compass. Normalmente, este es el usuario con sesión iniciada que está ejecutando Compass.

Para autenticarse como un usuario Kerberos diferente, ejecute MongoDB Compass como el usuario seleccionado y especifique Principal para ese usuario. Para ejecutar MongoDB Compass con un usuario diferente, realice una de las siguientes acciones:

Mantenga presionado Shift y haga clic derecho en el ícono del programa MongoDB Compass para seleccionar Run as a different user.

Utilice la herramienta de línea de comandos

runas. Por ejemplo, el siguiente comando ejecuta MongoDB Compass con el usuarioadmin:runas /profile /user:mymachine\admin <path to MongoDB Compass>

Después de iniciar MongoDB Compass como el usuario elegido, para autenticarse en su implementación de MongoDB habilitada para Kerberos, especifique Principal para el usuario correspondiente.

LDAP

Nota

Seleccione LDAP si la implementación utiliza LDAP como su mecanismo de autenticación.

Proporcione la siguiente información:

Nombre de usuario

Contraseña

AWS IAM

Seleccione AWS IAM si la implementación utiliza AWS IAM como su mecanismo de autenticación.

Los siguientes campos son opcionales, ya que se pueden definir en su plataforma mediante sus respectivas variables de entorno de AWS IAM. MongoDB Compass utilizará estos valores de variables de entorno para la autenticación; no es necesario especificarlos en la cadena de conexión.

(Optional) AWS Access Key Id

(Opcional) Clave de acceso secreta de AWS

(Opcional) Token de sesión de AWS

(Opcional) Para obtener opciones de configuración de conexión avanzadas, haga clic en la pestaña Avanzada.

Tip

Para desconectarse de su implementación, consulte Desconectarse de MongoDB.

Ejemplos

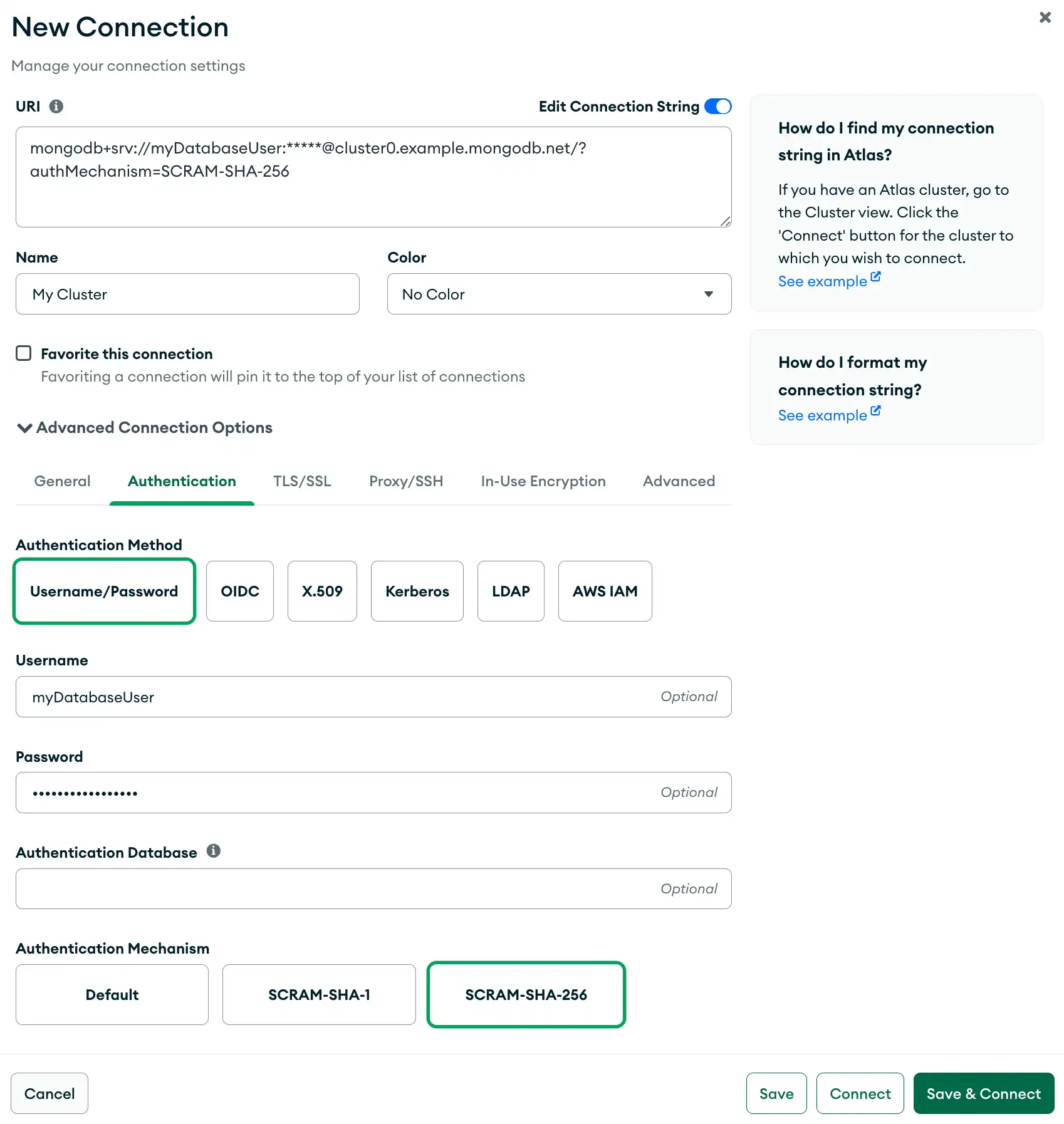

Autenticación de nombre de usuario y contraseña

El siguiente ejemplo especifica una conexión con autenticación de nombre de usuario y contraseña con SCRAM-SHA-256 en la Authentication pestaña.

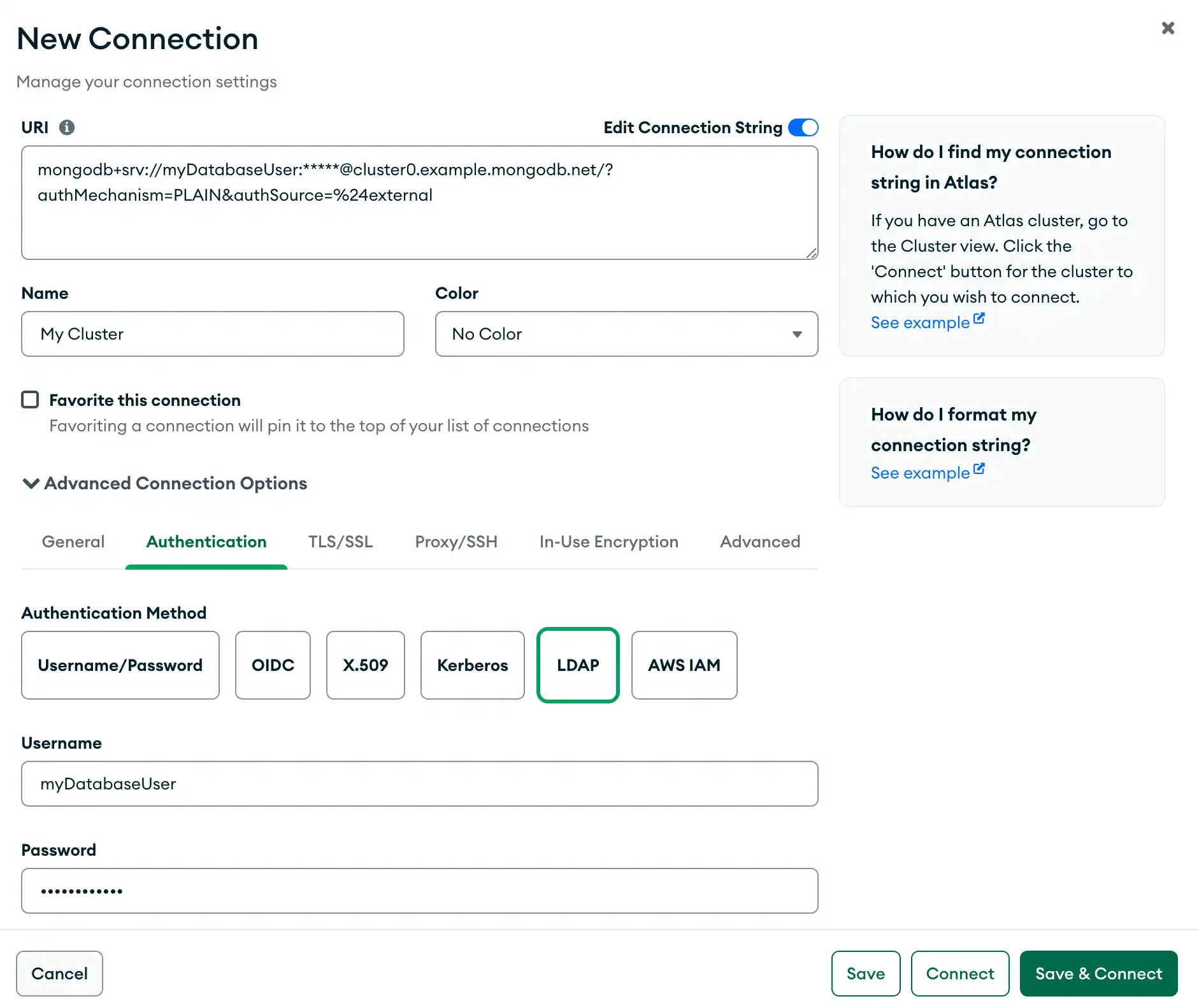

Autenticación LDAP

Como alternativa, el siguiente ejemplo especifica una conexión con autenticación LDAP en la Authentication pestaña.