Overview

En esta página, puede conocer las ventajas de seguridad del cifrado a nivel de campo del lado del cliente (CSFLE) y compararlo con otros mecanismos de seguridad compatibles con MongoDB. También puede ver un escenario ficticio que demuestra el valor de CSFLE para proteger sus datos.

Encriptación a nivel de campo

El cifrado a nivel de campo del lado del cliente (CSFLE) es una función de MongoDB que permite a una aplicación cliente cifrar datos antes de transportarlos por la red. El cliente cifra y descifra los datos confidenciales de forma transparente, y solo se comunican hacia y desde el servidor de forma cifrada. CSFLE mantiene los campos cifrados seguros en los siguientes casos:

Acceso directo a campos cifrados por parte de un superusuario de base de datos

Acceso a campos cifrados mediante la lectura de la memoria del servidor

Captura de campos cifrados a través de una red insegura

Acceso a campos cifrados en el disco mediante la lectura de archivos de base de datos o de respaldo

Si bien todos los clientes tienen acceso a los campos de datos no confidenciales, solo los clientes de CSFLE debidamente configurados pueden leer y guardar los campos de datos cifrados.

Importante

Sistema de gestión remota de claves

Cuando utiliza CSFLE en producción, debe utilizar un sistema de administración de claves (KMS) remoto para almacenar su clave de cifrado.

Para ver una guía paso a paso que demuestra cómo utilizar un KMS remoto con CSFLE, consulte Tutoriales.

Para ver una lista de todos los proveedores de KMS compatibles, consulte Proveedores de KMS de CSFLE.

Para obtener más información sobre por qué debería utilizar un KMS remoto, consulte Razones para utilizar un sistema de administración de claves remotas.

Consideraciones de seguridad

CSFLE no ofrece ninguna garantía de integridad criptográfica contra adversarios con acceso a su clave maestra de cliente o claves de cifrado de datos.

CSFLE no ofrece ninguna garantía de integridad criptográfica contra adversarios con acceso de escritura arbitrario a colecciones que contienen datos cifrados.

MongoDB utiliza la validación de esquemas para forzar el cifrado de campos específicos de una colección. Sin un esquema del lado del cliente, el cliente descarga el esquema del lado del servidor de la colección para determinar qué campos cifrar. Para evitar este problema, utilice la validación de esquemas del lado del cliente.

Dado que CSFLE no proporciona un mecanismo para verificar la integridad de un esquema, confiar en un esquema del servidor implica confiar en que el esquema del servidor no ha sido manipulado. Si un adversario compromete el servidor, puede modificar el esquema para que un campo previamente cifrado ya no esté etiquetado para cifrado. Esto hace que el cliente envíe valores de texto sin formato para ese campo.

Para obtener un ejemplo de configuración de CSFLE para esquemas del lado del cliente y del servidor, consulte Aplicación de cifrado a nivel de campo del lado del servidor de CSFLE.

Otros mecanismos de seguridad

Esta sección describe los siguientes mecanismos de seguridad compatibles con MongoDB y explica sus casos de uso y limitaciones:

Control de acceso basado en roles

El control de acceso basado en roles es un mecanismo de seguridad que permite a los administradores otorgar y restringir permisos a nivel de colección para los usuarios. Con la definición y asignación de roles adecuadas, esta solución evita la divulgación accidental de datos y el acceso.

El control de acceso basado en roles no puede proteger contra los siguientes escenarios:

Captura de datos a través de una red insegura

Acceso a los datos en disco leyendo archivos de bases de datos o de copias de seguridad

Acceso a los datos mediante la lectura de la memoria del servidor

Acceso directo a los datos por parte de un superusuario de la base de datos

Para obtener más información,consulte Control de acceso basado en roles.

Cifrado en reposo

El cifrado en reposo es un mecanismo que cifra los archivos de base de datos en disco. Este mecanismo impide que una persona sin credenciales de base de datos, pero con acceso al equipo que la aloja, pueda ver sus datos.

Este mecanismo no protege sus datos ante los siguientes escenarios:

Captura de datos a través de una red insegura

Acceso a los datos mediante la lectura de la memoria del servidor

Acceso directo a los datos por parte de un superusuario de la base de datos

Para obtener más información, consulte Cifrado en reposo.

Cifrado de transporte (TLS/SSL)

El cifrado de transporte mediante TLS/SSL cifra sus datos en la red. TLS/SSL protege sus datos mientras viajan por una red insegura, pero no los protege de usuarios privilegiados ni mientras se almacenan en el disco.

Para aprender más, consulta Cifrado de transporte usando TLS/SSL

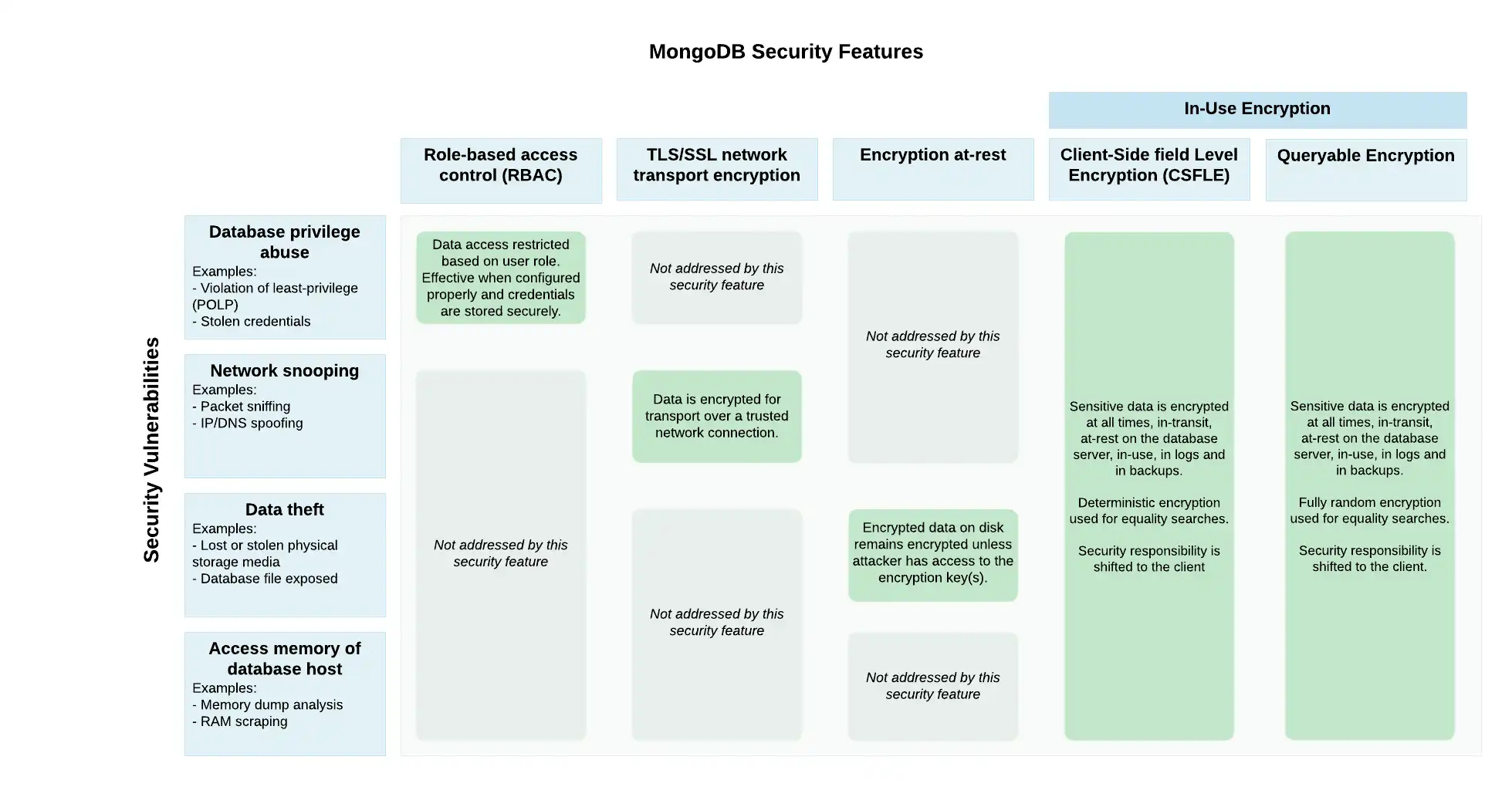

Comparación de características

El siguiente diagrama enumera las funcionalidades de seguridad que MongoDB admite y las posibles vulnerabilidades de seguridad que abordan:

Importante

Utilice los mecanismos juntos

Para proteger una implementación de producción, utilice conjuntamente el control de acceso basado en roles, el cifrado en reposo, el cifrado de transporte y, opcionalmente, el cifrado en uso. Tenga en cuenta que no puede usar simultáneamente CSFLE y cifrado consultable para cifrar diferentes campos en la misma colección.

Para obtener más información sobre el cifrado consultable, consulte Características del cifrado consultable.

Scenario

El siguiente escenario ficticio demuestra el valor del cifrado a nivel de campo del lado del cliente (CSFLE) para proteger los datos de su aplicación y cómo CSFLE interactúa con los demás mecanismos de seguridad analizados en esta guía.

En este escenario, protegemos datos confidenciales en un sistema de gestión de atención médica que almacena información personal, información de seguros e historiales médicos de pacientes para una empresa ficticia, MedcoMD. Ninguno de los datos de los pacientes es público, y datos específicos como su número de seguro social (SSN, un número de identificación emitido por el gobierno de EE. UU.), número de póliza de seguro y mediciones de constantes vitales son particularmente confidenciales y están sujetos a las normas de privacidad. Es importante para la empresa y el paciente que los datos se mantengan privados y seguros.

MedcoMD necesita este sistema para satisfacer los siguientes casos de uso:

Los médicos utilizan el sistema para acceder a los registros médicos de los pacientes, a la información del seguro y agregar nuevas mediciones de signos vitales.

Los recepcionistas utilizan el sistema para verificar la identidad de los pacientes utilizando su información de contacto.

Los recepcionistas pueden ver el proveedor de la póliza de seguro de un paciente, pero no su número de póliza.

Los recepcionistas no pueden acceder a los registros médicos de un paciente.

MedcoMD también está preocupado por la divulgación de datos sensibles a través de cualquiera de los siguientes métodos:

Divulgación accidental de datos en la pantalla visible públicamente de una recepcionista.

Acceso directo a la base de datos por parte de un superusuario, como por ejemplo un administrador de base de datos.

Captura de datos a través de una red insegura.

Acceso a los datos mediante la lectura de la memoria del servidor de base de datos.

Acceso a los datos mediante la lectura de bases de datos o archivos de respaldo.

¿Qué puede hacer MedcoMD para equilibrar la funcionalidad y las restricciones de acceso de su sistema de gestión de atención médica?

Solución

MedcoMD utiliza los siguientes mecanismos de seguridad para satisfacer sus casos de uso y protegerse contra la divulgación de datos médicos confidenciales:

Cifrado detransporte (TLS/SSL) para proteger los datos mientras viajan por la red.

Cifrado en reposo para proteger contra la divulgación de datos mediante la lectura de bases de datos o archivos de respaldo.

Control de acceso basado en roles para limitar el acceso de los usuarios de la base de datos a las colecciones necesarias para que puedan realizar sus tareas.

Cifrado de campos sensibles con CSFLE para satisfacer los siguientes casos de uso y restricciones:

Evite la lectura de datos desde la memoria del servidor, ya que los datos cifrados por CSFLE nunca se encuentran en el servidor de base de datos sin cifrar.

Permitir que los recepcionistas verifiquen las identidades de los pacientes y evitar la divulgación accidental de datos confidenciales en la pantalla visible públicamente de un recepcionista proporcionándoles un cliente que no esté habilitado para CSFLE.

Permita que los médicos vean datos confidenciales de forma privada en sus consultorios proporcionándoles un cliente habilitado para CSFLE.

Obtén más información

Para ver una lista de las medidas de seguridad que debe implementar para proteger su implementación de MongoDB, consulte la Lista de verificación de seguridad.

Para obtener más información sobre CSFLE y el cumplimiento, consulte este artículo.

Para comenzar a utilizar CSFLE, consulte la Guía de inicio rápido.